Mikrotik ROS 6.47 (stable) 버전에서 DoH(DNS over HTTPS)가 추가되었습니다.

기존 DNS는 패킷 전체가 평문으로 노출되어서 제3자가 변조(공격)할 수 있었습니다.

해커가 변조하면 해킹이고, 통신사가 변조하면 검열이겠죠?

그래서 나온 기술이 DoT(DNS over TLS)랑 DoH(DNS over HTTPS)입니다.

위 2개는 DNS 쿼리를 암호화해서 제3자가 변조하거나 감청할 수 없게 해줍니다.

OS 레벨에서 DoT/DoH를 사용하는 방법도, 브라우저 레벨에서 DoT/DoH를 사용하는 방법도 있습니다.

그런데 라우터 레벨에서 DoT/DoH를 사용하면 OS/브라우저가 지원하지 않는다고 해도 다 적용된다는 장점이 있습니다.

그리고 라우터에서 내부망 전용으로 등록한 static dns도 동시에 적용할 수 있죠.

----------------------------------

본론으로 들어가서

업데이트 해줍니다. 6.47 이상으로요.

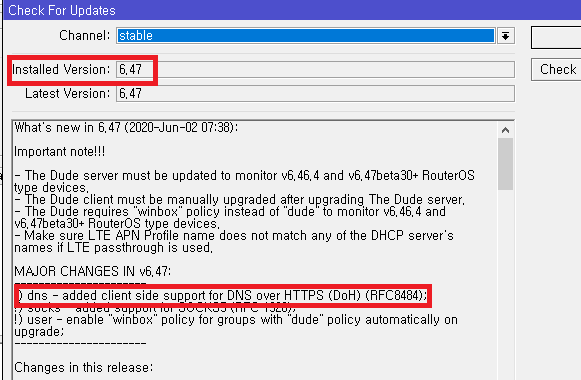

IP->DNS에서 Use DoH Server 부분에 DoH 서버를 입력합니다.

https://1.1.1.1/dns-query // 클라우드플레어

https://8.8.8.8/dns-query // 구글

클라우드플레어에서는 공식적으로 https://cloudflare-dns.com/dns-query 를 쓰라고 하는데 저렇게 입력하면 일반 DNS 서버가 하나도 없을 경우 쿼리가 안됩니다. 참고 : https://developers.cloudflare.com/1.1.1.1/dns-over-https/request-structure/

그리고 Server 부분은 비워둡니다. (안 비워둬도 DoH가 쓰이는거 같긴 하네요..)

Dynamic Server 부분을 비우는건 IP->DHCP Client에서 Use Peer DNS를 끄면 됩니다.

Allow Remote Request 체크하시고

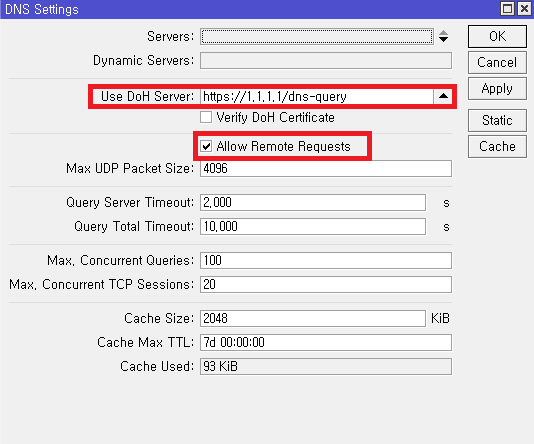

PC에서는 DNS를 라우터의 IP로 사용하시거나, DHCP에서 IP 뿌려줄때 DNS도 같이 뿌리면 됩니다. (IP->DHCP Server->Networks->DNS Servers)

!!!! 위에 10.10.0.1로 되어있는데, 각자 DHCP 내부망에서 미크로틱 라우터의 IP를 입력하셔야 합니다.

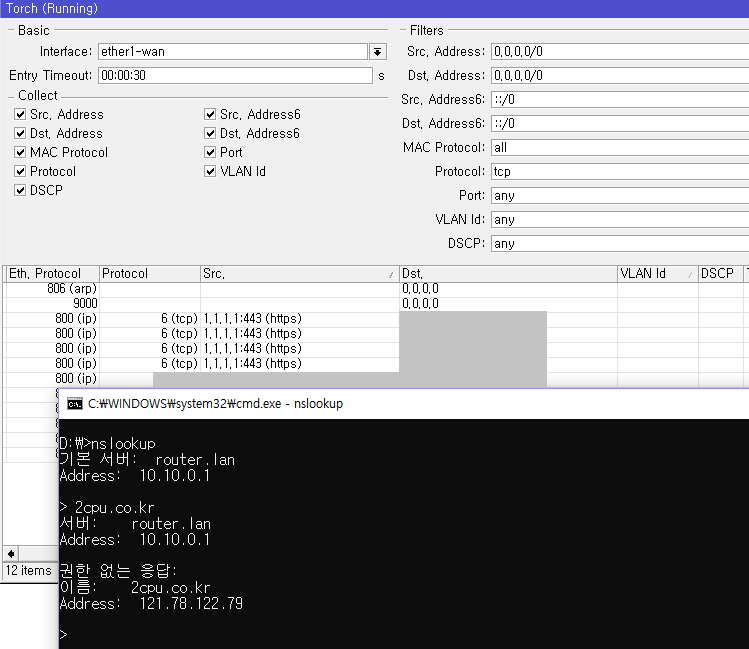

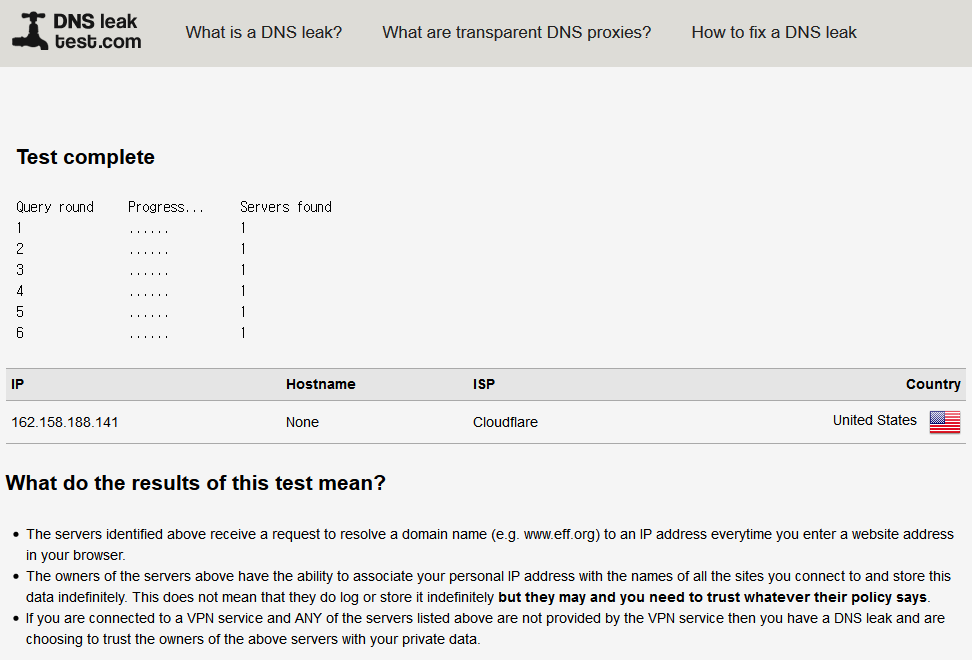

테스트 :

다른 확인 방법 :

+) Verify DoH Certificate를 체크한 경우 해당 DoH 서버의 인증서를 System->Certificates에 넣어줘야 합니다.

/tool fetch url=https://curl.haxx.se/ca/cacert.pem

/certificate import file-name=cacert.pem passphrase=""

로 알려진 Root CA (Mozilla 제공)을 다 넣을 수도 있고 아니면 필요한 것만 직접 넣으시면 됩니다.

|

||||||||||||

|

||||||||||||

|

||||||||||||

|

||||||||||||