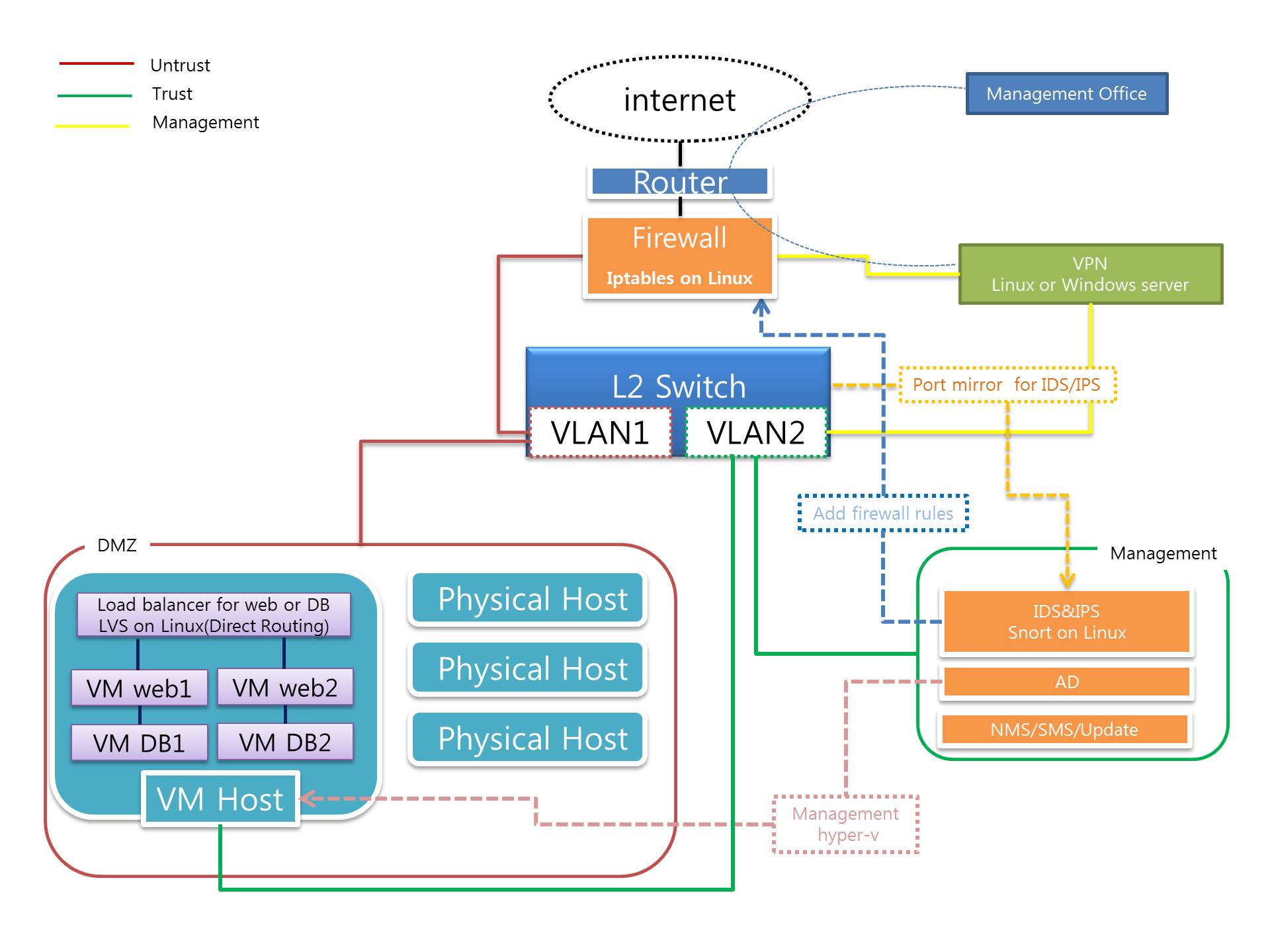

질답 게시판에 글이 하나 있어서 참고삼아보시라고 만들어 봤습니다.

아주 일반적인 구성이지만 참고하실 분은 참고 하시기 바랍니다.

제가 리눅스를 좋아하는 관계로 대부분의 시스템은 리눅스로 구성한다고 가정했습니다.^^

물론 비용도 고려해야 하겠지요?(윈도우 너무 비쌉니다. 흑흑)

DMZ 의 서버들은 모두 NAT Network로 묶어서 외부에서의 직접적인 접속은 막고 방화벽에서 1:N 방식의 NAT 로만 서비스를 오픈해 줍니다. 이런 경우 방화벽이 거의 모든 것을 다 처리하기 때문에 방화벽의 이중화가 필요할 수 있습니다.

또한 내부 VM으로 부하분산 시스템을 구성하여 내부 서버의 확장성을 최대한 가져가도록 합니다.

관리망은 접속 대역을 한정하고 또한 VPN 접속만을 허용합니다.

Trust network 에서 방화벽으로의 접속은 특정 호스트만 접속하도록 합니다.

(그림에서는 VLAN2 에서 방화벽으로 가는 라인이 빠졌네요)

가상화 서버(Hyper-v)의 방화벽은 모든 접속은 Deny, AD(도메인네트워크)의 접속만 허용합니다.

Snort으로 침입탐지 및 탐지된 공격에 대하여 호스트를 방화벽에서 자동으로 막도록 합니다.

Snort의 경우에는 룰이 아주 많고 복잡하므로 한동안은 모니터링만 하면서 실제 공격과 정상적인 접속여부를 확인해야 합니다.

이 정도로 구성하면 어느 정도는 외부 공격에 대해서는 어느 정도는 막을 수 있지 않을까 싶습니다.

혹, 실례되지 않는다면 무슨 프로그램으로 만들었는지 여쭤볼 수 있을까요?