|

|

[필독] 처음 오시는 분을 위한 안내 (737) |

정은준1 |

2014-05 |

5217217 |

0 |

|

2014-05

5217217

1 정은준1

|

|

|

(광고) 단통법 시대의 인터넷가입 가이드(ver2.0) (234) |

백메가 백메가 |

2015-12 |

1746755 |

25 |

2015-12

1746755

1  백메가 백메가

|

|

55926 |

[자체해결] dell T5600 질문드립니다. (1) |

DaVinci |

2015-02 |

3484 |

0 |

|

2015-02

3484

1 DaVinci

|

|

55925 |

예전 소프트웨어를 카페같은데 올리는것이 불법인지 (6) |

2CPU최주희 |

2015-02 |

3933 |

0 |

|

2015-02

3933

1 2CPU최주희

|

|

55924 |

TX100 SP3 베어본 질문입니다. (5) |

아름다운노을 |

2015-02 |

4385 |

0 |

|

2015-02

4385

1 아름다운노을

|

|

55923 |

네임서버 구축에 관해 질문있습니다. (8) |

병따개님 |

2015-02 |

4190 |

0 |

|

2015-02

4190

1 병따개님

|

|

55922 |

슈마보드에서 랩은 블루뱅크에 2개 꼽으면 되지요? (1) |

미수맨 |

2015-02 |

3733 |

0 |

|

2015-02

3733

1 미수맨

|

|

55921 |

메인보드 바이오스에서 system stats 모드를 s1으로 바꿨는데도 LED가 깜빡이지 않네… |

김건우 |

2015-02 |

4354 |

0 |

|

2015-02

4354

1 김건우

|

|

55920 |

[ SAS에 대한 몇 가지 궁금증 ] (6) |

전설속의미… |

2015-02 |

7529 |

0 |

|

2015-02

7529

1 전설속의미…

|

|

55919 |

텍트로닉스 오실로스코프 질문입니다 (6) |

송현우 |

2015-02 |

4758 |

0 |

|

2015-02

4758

1 송현우

|

|

55918 |

하드 복구업체 추천부탁드립니다.. (8) |

최재원99 |

2015-02 |

5891 |

0 |

|

2015-02

5891

1 최재원99

|

|

55917 |

이거 어떻게 삭제하나요? (17) |

제로콜라 |

2015-02 |

6603 |

0 |

|

2015-02

6603

1 제로콜라

|

|

55916 |

랙 장착용 날개 명칭질문 (19) |

조병철 |

2015-02 |

7217 |

0 |

|

2015-02

7217

1 조병철

|

|

55915 |

FX8300 하드웨어 가상화 지원 안되나요? (7) |

윈도우10 |

2015-02 |

12207 |

0 |

|

2015-02

12207

1 윈도우10

|

|

55914 |

TX1310 RAID 가이드나 설명서가 있는 곳이 있을까요? (4) |

김민철GC |

2015-02 |

3999 |

0 |

|

2015-02

3999

1 김민철GC

|

|

55913 |

요즘 직구한 웬디하드 AS상황은 어떻게 되나요? (4) |

QS왕통키손… |

2015-02 |

5599 |

0 |

|

2015-02

5599

1 QS왕통키손…

|

|

55912 |

쇼핑몰 관리대행이라는게 어떤것인가요? (2) |

윈도우10 |

2015-02 |

3696 |

0 |

|

2015-02

3696

1 윈도우10

|

|

55911 |

혹시 옵티 플럭스 790 드라이버 팩을 가지고 계신분 있으신가요? (1) |

걸인신홍철 걸인신홍철 |

2015-02 |

4196 |

0 |

2015-02

4196

1  걸인신홍철 걸인신홍철

|

|

55910 |

가상서버에서 원격으로 게임을 할 방법이 없을까요? (8) |

nullname |

2015-02 |

6755 |

0 |

|

2015-02

6755

1 nullname

|

|

55909 |

델 데스크탑 환불건에 대해서 문의드립니다. (2) |

이종현oph |

2015-02 |

5005 |

0 |

|

2015-02

5005

1 이종현oph

|

|

55908 |

AMD 64를 기준으로 한 에셈블리 강좌 추천좀 해 주세요.. (6) |

isaiah |

2015-02 |

5268 |

0 |

|

2015-02

5268

1 isaiah

|

|

55907 |

Nvidia Tesla C2070 문의가 있습니다. (7) |

mojooo |

2015-02 |

7024 |

0 |

|

2015-02

7024

1 mojooo

|

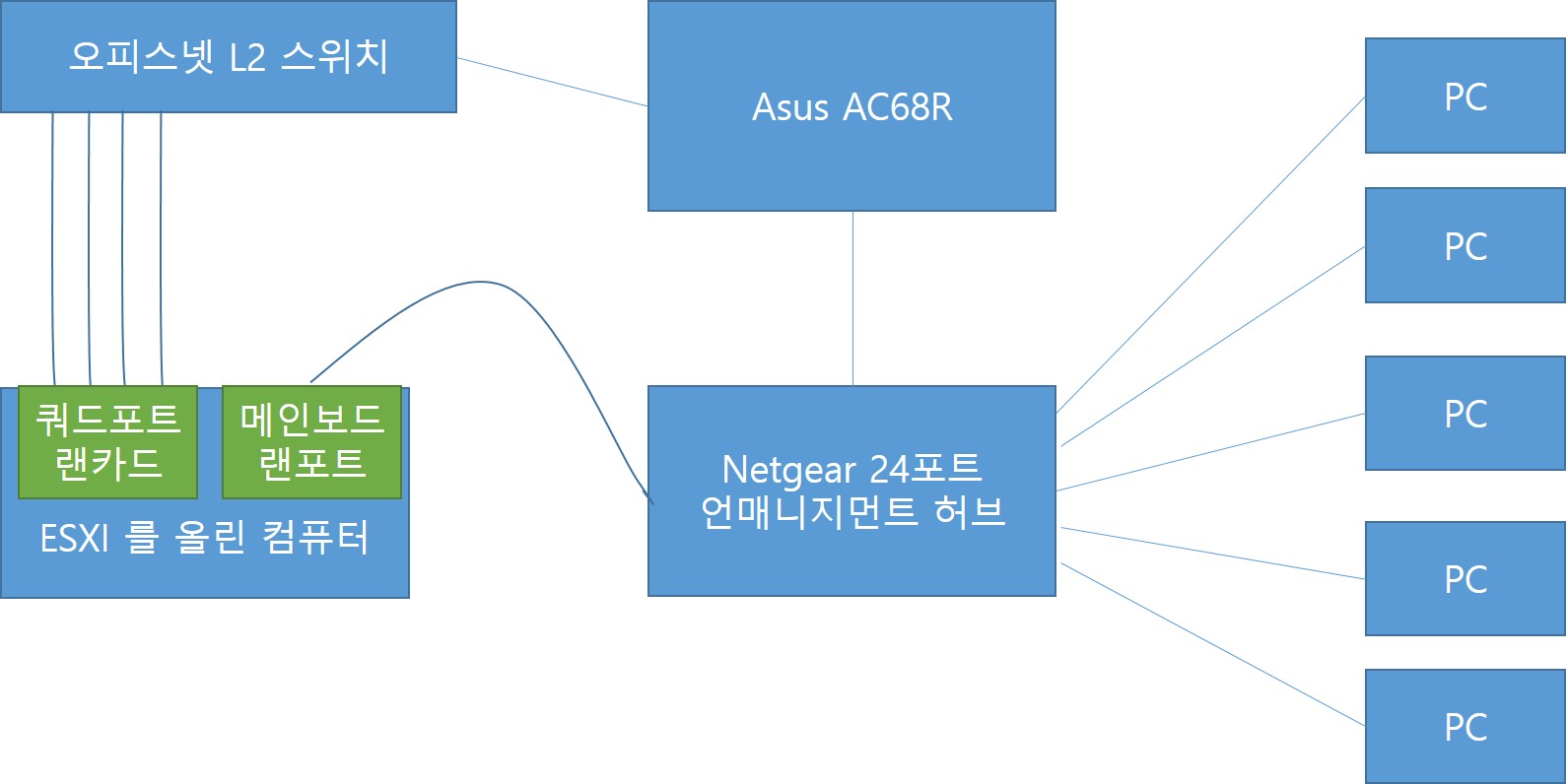

그래도 뚤리면 중간에 진짜 방화벽을 놓아야죠..

혹시 공유기로 세팅하게 되는경우에는 L2스위치에서 공유기로 듀얼WAN이라 하더라도 2개밖에 꼽을수가 없는데요...혹시 더 늘릴수 있는 방법이 있는지요...?

좀더 찾아보아야 겠지만 방법은 있을거 같습니다.

어렵긴하지만 정독해보겠습니다!!^^

랜포트를 하나 손해보기는 하지만...바깥으로 열리지 않으니 좀 더 안전합니다.

답글로 이미지 첨부했습니다.

그런데 궁금한것은 vSwitch를 만들어서 그 내부로 옮기게되면 안쪽에 있는 GUEST OS들은 내부로 설정되어서 좀더 안전하다는 말씀은 이해가 어느정도 갑니다

헌데 궁금한것은...외부에서 공격이 들어오면 타격이 되는 지점이 어디가 되는건가요?

ESXI자체가 L2에 연결되어있기때문에 esxi vSphere client쪽으로 공격이 들어오기도 하고 그러는데 말씀하신 세팅법대로 하면 이를 막을수 있는건지요...?

ESXi를 보호하는건 노경혁님 안대로 하시면 확실합니다만...

게스트에 대한 root 접근을 내부에서만 하실 계획이라면

외부망에 방화벽을 두던가 하는 방식으로 보호해야 할거 같습니다.

qLAN ┬ Guest1

├ Guest2

├ Guest3

└ Guest4

이걸

(1) (2) ESXi Management Port ┬ Mainboard Embed Lan

qLAN ─ Firewall ┬──── Guest1 ────┤

├──── Guest2 ────┤

├──── Guest3 ────┤

└──── Guest4 ────┘

이런식으로요.

(1)은 그냥 vSwitch에qLAN 넣으시면 되고

(2)는 외부스위치 없이 구성하면 됩니다.

그 외에

빠시온님 블로그에 ESXi 자체 방화벽을 이용하는 법이 있습니다.

http://blog.pasion.kr/secure-esxi-firewall/

현재 QLAN을 별도의 기기로 분리시키고 그 사이에 firewall 기기를 새로 넣고 esxi 기기를 놓으라는 말씀이신지요?

총 기기가 3대로 분리되는건가요?

현재 esxi로 들어오느는 접근시도 스크린샷을 답글로 달아놓았습니다..

ESXi Host Server

┌──────────────┐

│ mPort ┐ │

qLAN -(1)- fw -(2)- guests ├ mLAN

└──────────────┘

이렇게 하나의 서버 내에서 vSwitch와 VM들을 저렇게 나눈겁니다.

어떤것이 다루기 쉬운지 추천부탁드려도 될까요??

용도에 따라 찾아보셔야 합니다.

ESXi 를 관리하는 기능이 Management Network (아래부터는 줄여서 MN 으로 표기합니다) 입니다.

하나의 vSwitch 에 게스트 OS 와 MN 이 함께 붙어있으면 모든 랜포트에서 MN에 접속이 가능합니다.

일반 개인의 경우...이걸 손대는 경우가 거의 없으니...당연히 이걸 전제로 뚫으려고 하는거지요.

하지만 MN 을 다른 vSwitch 로 옮겨버리면 해당 vSwitch 에 할당된 랜포트를 통하지 않으면 MN 에 접속이 안됩니다.

그러니 외부망(인터넷망)에 직접 연결되어 있지 않도록 랜포트를 하나 구성하고 그쪽에 vSwitch 를 올린 다음 MN 을 그쪽으로 연결해버리면 외부망에서 직접적으로 접속할 수는 없게 됩니다.

즉...장비는 하나이지만...제가 말씀드린데로 설정하면...논리적으로는 외부망 -> vSwitch1 -> 넷기어 -> vSwitch2 -> MN 으로 연결되는 구조가 됩니다.

외부에서 보자면...기존에는 외부 IP 를 다이렉트로 연결하면 MN 이 존재하는 스위치에 연결되었지만...

말씀드린데로 설정을 바꾸면...다이렉트로 연결하면 MN 이 없는거죠.

ESXi 에 어떤 걸 올려두셨는지 잘 몰라서...정확히 말씀드리긴 어려운데...

저같은 경우는...방화벽을 통해 DMZ 와 내부망을 나누고...

게스트OS 가 올라간 vSwitch를 DMZ 쪽으로 연결하고...MN 이 올라간 vSwitch 는 내부망으로 연결해서 사용합니다. DMZ 와 내부망은 IP 대역부터 다르고...방화벽을 통하지 않으면 상호간에 넘어가지도 못합니다.

서버의 리모트 관리포트인 iLo 나 iDrac 도 내부망으로 연결되어있구요.

비슷하게 구성하시려면 ESXi 에 오픈소스 방화벽을 하나 올리시는 방법도 있습니다.

참고로...방화벽에서 포트를 막아버리는 방법도 있긴 합니다만...저는 물리적으로 나누는 걸 선호해서...............;;;;

무언가 주저리주저리 적은 것 같네요. 제가 전문분야가 서버관리가 아니다보니...간략하게 정리가 잘 안 되네요. ㅠㅠ

도움이 되셨으면 좋겠습니다.