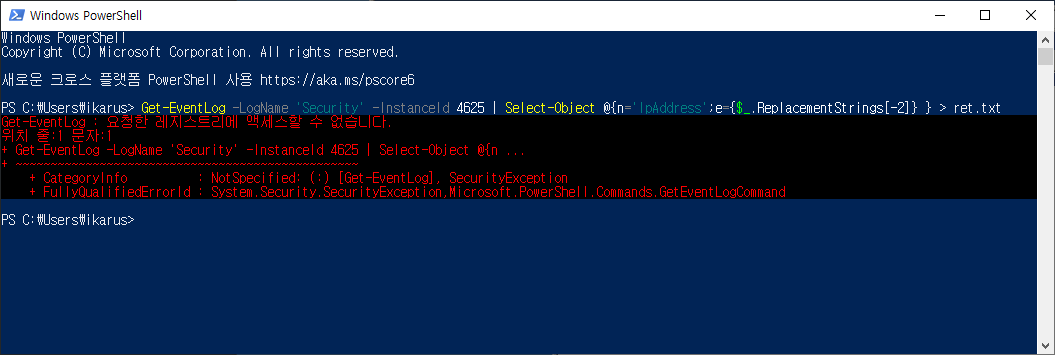

Windows PowerShell

Copyright (C) Microsoft Corporation. All rights reserved.

새로운 크로스 플랫폼 PowerShell 사용 https://aka.ms/pscore6

PS C:\Users\ikarus> Get-EventLog -LogName 'Security' -InstanceId 4625 | Select-Object @{n='IpAddress';e={$_.ReplacementStrings[-2]} } > ret.txt

Get-EventLog : 요청한 레지스트리에 액세스할 수 없습니다.

위치 줄:1 문자:1

+ Get-EventLog -LogName 'Security' -InstanceId 4625 | Select-Object @{n ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (:) [Get-EventLog], SecurityException

+ FullyQualifiedErrorId : System.Security.SecurityException,Microsoft.PowerShell.Commands.GetEventLogCommand

가독성용(?) 이미지도 넣어봅니다. 나만 파워쉘 화면이 안익숙한가

RDP를 쓰고 있노라면 참 질리도록 접속시도가 오는지라, 뭔가 이런거 자동으로 막아주는 스크립트가 없나 하고 뒤벼보니 wail2ban이란 것이 하나 발견되어 써볼까 하고 이것저것 해봐도 동작을 안합니다

... 아니 뭐 2012 서버류만 테스트되었는지 언급이 있길래 2008R2랑 10은 동작 안하나보다? 하고 여기저기 만져보니 비슷한 레지 억세스 에러가 나와서

일단 얘는 집어치고 본문의 접속차단 IP 추출 코드를 실행했더니 역시나 저 상태입니다

저글링을 좀 해봤더니 뜬구름잡는 비베 에러처리 답변이 나오질 않나, 레지스트리에서 권한 설정하는 답변이 있길래 혹시나하고 열심히 따라해보니 이미 권한은 있고(...)

9글링 더 할 시간에 여기 QnA를 활용하는게 더 낫겠다 싶어 올립니다

요청한 레지스트리에 액세스할 수 없습니다. 이거 뭐 손대야되요?

일반 실행으로는 시스템권한 핸들링시 거부하게끔 하는게 기본값입니다.

저거 보아하니 보안로그 액세스 시도한 IP 추출하는거 같은데 혹시 터미널 무작위 해킹시도 때문에 그러는건가요?

터미널 무작위 시도하는 IP 자동으로 차단하는 스크립트 있습니다.

밑에 사이트 가서 따라하심 됩니다. RDP 스트레스가 확 풀릴겁니다.

http://blog.sooli.com/707