쪽팔리면 질문하지 맙시다. 소중한 답변 댓글을 삭제하는건 부끄러운 일 입니다

헤놀로지 사용 중, 로더 리빌딩 과정에서 레이드가 박살 나면서 데이터가 유실된 경험이 어언 3번...

이번엔 좀 변태적으로 헤놀로지를 계획하고 있습니다.

원하는 시나리오는

1. 자료는 사용중인 TrueNAS에서 다 관리(dataset 소유자 및 그룹은 계정 A로 변경상태, SMB/NFSv4 타입)

2. 헤놀을 올린 뒤 sshfs를 통해 TrueNAS의 파일을 마운트, 로컬파일처럼 보임

3. 시놀 앱들을 자유롭게 사용

이겁니다.

우선 sshfs와 fuse? 를 사용하기 위해

패키지 센터에서 커뮤니티 래포를 추가하고 아래 패키지들은 모두 설치 완료했습니다.

이후

1. ssh 키 생성

2. TrueNAS의 A계정 authorized_key에 생성된 공개키 입력

3. ssh -i /path/to/key A@IP로 접속 잘 되는 것을 확인

4. sshfs -o reconnect,allow_other,IdentityFile=/path/to/key,uid=1026,gid=101 A@IP:/mountfoler /volume1/test/tt

uid=1026은 DSM셋팅하면서 만든 제 ID이고, gid=101은 administrator입니다

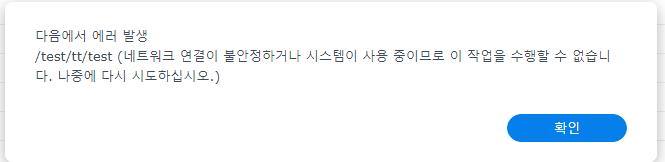

위와 같이 시도해서 로컬파일처럼 마운트 된 것을 확인했고, DSM 상에서 마운트 된 파일을 읽고 실행할 수 있는 것까지 확인했는데, 쓰기 권한이 없는 것인지, DSM의 File Manager상에서 폴더 생성을 시도하면 아래와 같은 오류가 출력됩니다.

근데 터미널 상에서는 폴더생성, 파일삭제 등 정상적인 권한행사가 가능합니다.

혹시나 싶어서 uid, gid를

1026,100

0,0(root)

도 시도해봤는데 동일하게 DSM상에서만 쓰기가 정상적으로 이루어지질 않습니다.

sshfs 옵션에서 allow_other(uid,gid포함)를 빼고 default_permissions를 사용해보라는 레딧을 보고 해당 방법도 시도해봤지만, 동일한 현상이었습니다.

이 아이디어는 다른 글(타사이트)에서 참조했는데

(원링크 : https://svrforum.com/case/1111841 )

해당 글은 smb로 마운트해온 뒤 sshfs로 wrapping한다고 표현하고 있습니다.

그래서 이걸 그대로 따라해보고도 싶은데, sshfs로 자기자신(smb 마운트 된 폴더)을 어떻게 또 마운트하는지도 모르겠습니다.

고수분들의 조언 부탁드려봅니다...ㅜㅜ

nfs root도 에러나면 답이 없을듯 합니다.

놀러지 콘솔에서 admin 계정으로 들어가서 상대방 truenas 볼륨을 nfs로 마운트 해보시면 보안여부 판단하실수 있을듯 합니다.

admin 마운트 볼륨이랑 gui에서 컨트롤 하는 관리자 admin 계정 보안이 동일할것 같기도 합니다.