쪽팔리면 질문하지 맙시다. 소중한 답변 댓글을 삭제하는건 부끄러운 일 입니다

안녕하세요, Arista Switch 제품군들을 이용해 Upstream으로부터 받는 서로다른 백본 링크 A B를 각각 서로다른 스위치에 연동하여 Spine-Leaf 구조를 가져가고싶은데, Spanning Tree Protocol이 없는 구조를 채택하려고하면 어떠한 구조를 채택하는것이 좋을까요? (구조상 없다기보단, 링크가 차단되었을때 30초간의 비활성화되는 시간을 없애고싶습니다.)

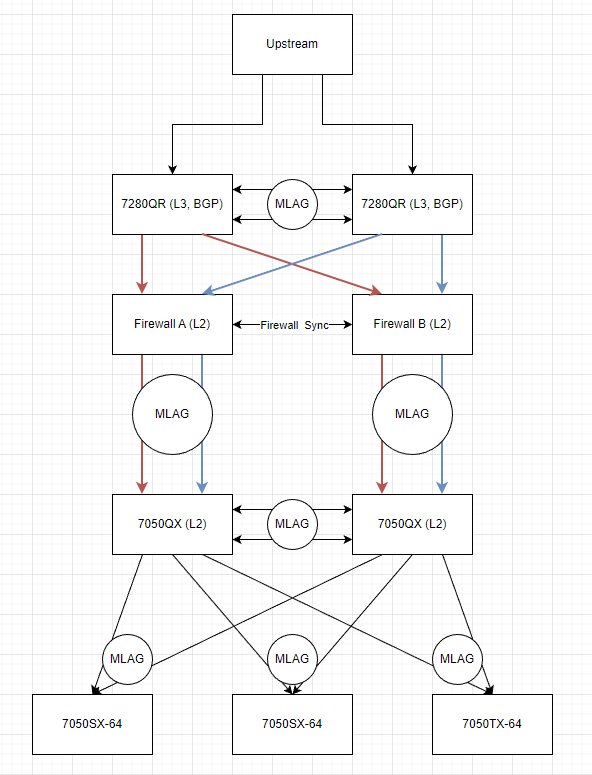

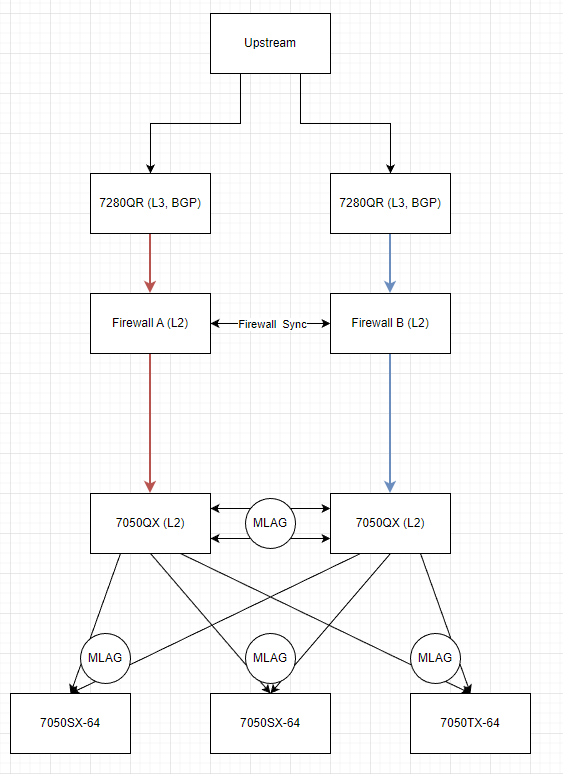

현재 구상하고있는 구조의 경우,

Super Spine R1(L3): ARISTA DCS-7280QR-C36

Super Spine R2(L3): ARISTA DCS-7280QR-C36

Spine A(L2): ARISTA DCS-7050QX-32

Spine B(L2): ARISTA DCS-7050QX-32

Access A(L2): ARISTA DCS-7050SX-64

Access B(L2): ARISTA DCS-7050TX-64

위와 같은 모델들을 이용하여, Super Spine -> Firewall(Transparent Mode) -> Spine -> Access로 구성하고 싶습니다.

본래 제가 이해한 구성상으로는, Super Spine 역할의 스위치들이 바로 Spine 역할을 하고, Access에 해당하는 스위치들이 Super Spine에 바로 연결되어야하지만, 보안상의 이유로 부득이하게도 Super Spine과 Access 사이에 방화벽이 필수적으로 위치해야하는 상황입니다.

장비 특성상 40G 포트가 많지 않아 Super Spine과 Spine 사이에 두어 하단의 Access 전체가 보호받는 구조를 가져가려 합니다.

Inline 구조로 이루어져야하는만큼, 3 Tier Network Architecture에 가까워져 제가 구성하는 네트워크가 실로 의미가 없어지진 않을지 걱정이 되기도하여 조언을 구합니다.

위의 모든 구조는 Spanning Tree Protocol 없이 구성을 하고싶은데, 제가 이해한바가 맞는것인지를 모르겠습니다.

ARISTA 제품을 채택한 이유중에 하나는 MLAG 기능인데, 이를 통하여 STP Less Architecture를 가져갈 수 있다고 본것같은데, 이에대해서도 자세히 알 수 있을까요? 공식문서상에서는, MLAG Peer를 하나의 도메인으로 인식시켜서 STP가 작동하면서, 두개의 링크 모두 활성화하여 사용할 수 있다고 나와있더군요.

Active - Standby가 아닌 Active-Active 구조를 가져가고 싶습니다.

위에 Access Model이 따로 존재하는 이유는, 10G Fiber / Copper 타입을 지원하기 위함입니다.

아래에 구성도를 첨부드립니다.

CASE A:

CASE B:

두 케이스 모두 다 금액적 부분으로는 감안하고 있습니다.

다만, CASE A의 구성이 B에 비해 큰 효과가 없다하면, CASE B를 선택할 예정입니다.

Port-Channel은 A스위치에서 B스위치로 연결할때 2회선 이상 연결되는경우 Loop방지를 위해 STP로 회선이 블락되는데 이를 막기 위해 2회선(또는 그이상)을 논리적으로 하나의 회선처럼 동작하게 하는 기술입니다.(2회선 모두사용가능)

MLAG는 Cisco의 VPC에 대응하는 기술으로 알로 있습니다.

MLAG는 상단 A, B에서 하단 C장비로 각각 1회선 총 2회선을 연결하면 한 회선이 STP로 블락이 되는데 이때 MLAG를 사용하면 A,B가 마치 1대의 장비에서 Port-Channel구성을한 효과를 내는 기술입니다.

하단장비인 C는 Port-Channel구성을 해야겠지요.

(A,B는 이미 연결되어 있다는 가정)

그렇다면 Case A 구성에서 R1--R2, SpainA--SpainB, FwA--SpainA, FwB--SpainB는 모두

Port-Channel구성이라고 보는것이 옳을것 같습니다.

제 생각에는 Case A에서 R1,R2--FwA,FwB를 연결하는 4회선을 모두 하나의 MLAG로 묶고

마찬가지로 FwA,FwB--SpainA,SpainB를 연결하는 4회선을 기존11자 구성에서 위처럼 풀매쉬구성으로 배치하여 하나의 MLAG로 구성하는것이 안정성면에서 더 좋을것 같습니다.

R1--FwA, R2--FwA MLAG

R2--FwB, R2--FwB MLAG

이렇게 2개의 MLAG로 구성하면 될것 같습니다.

R1 -- FwB / R2 -- FwB MALG(B)

로 말씀하시는것일까요?

MLAG 구성을 Case A와 동일하게 구성하되, Firewall은 단순 Bridge Mode로 구성되니 문제가 없는것일까요?

방화벽 구조상 QSFP+ port A와B가 서로 포워딩하는 브릿지모드가 구성됩니다.

A 와 B를 Stateful하게 검사하고, 비인가접근을 Drop하는 용도의 방화벽 입니다.

이 경우, R1 R2 각각에서 2회선씩 뽑아서 서로 다른 방화벽으로 1회선씩 매핑하며 모래시계 모양으로 묶은뒤, 연결되는 스위치들 모두 MLAG 도메인으로 묶으면 될까요?

R1(port 1) -- Fw A -- Spine A(port 1): MLAG Domain A

R2(port 1) -- Fw A -- Spine A(port 2): MLAG Domain A

R1(port 2) -- Fw B -- Spine B(port 1): MLAG Domain B

R2(port 2) -- Fw B -- Spine B(port 2): MLAG Domain B

그리고, 아래의 Access 스위치들 역시 각 Spine 에서 받은 업링크를 한데 모아 MLAG 구성을 해주고요.

제가 이해한 바가 맞을까요?

Firewall 에서는 MLAG 대응이 안되어있는것이 맞습니다.