안녕하세요. 네트워크 구성 중에 어려운 점이 있어 고수님들의 조언을 받을 수 있을까 해서 2cpu에 글 남겨봅니다.

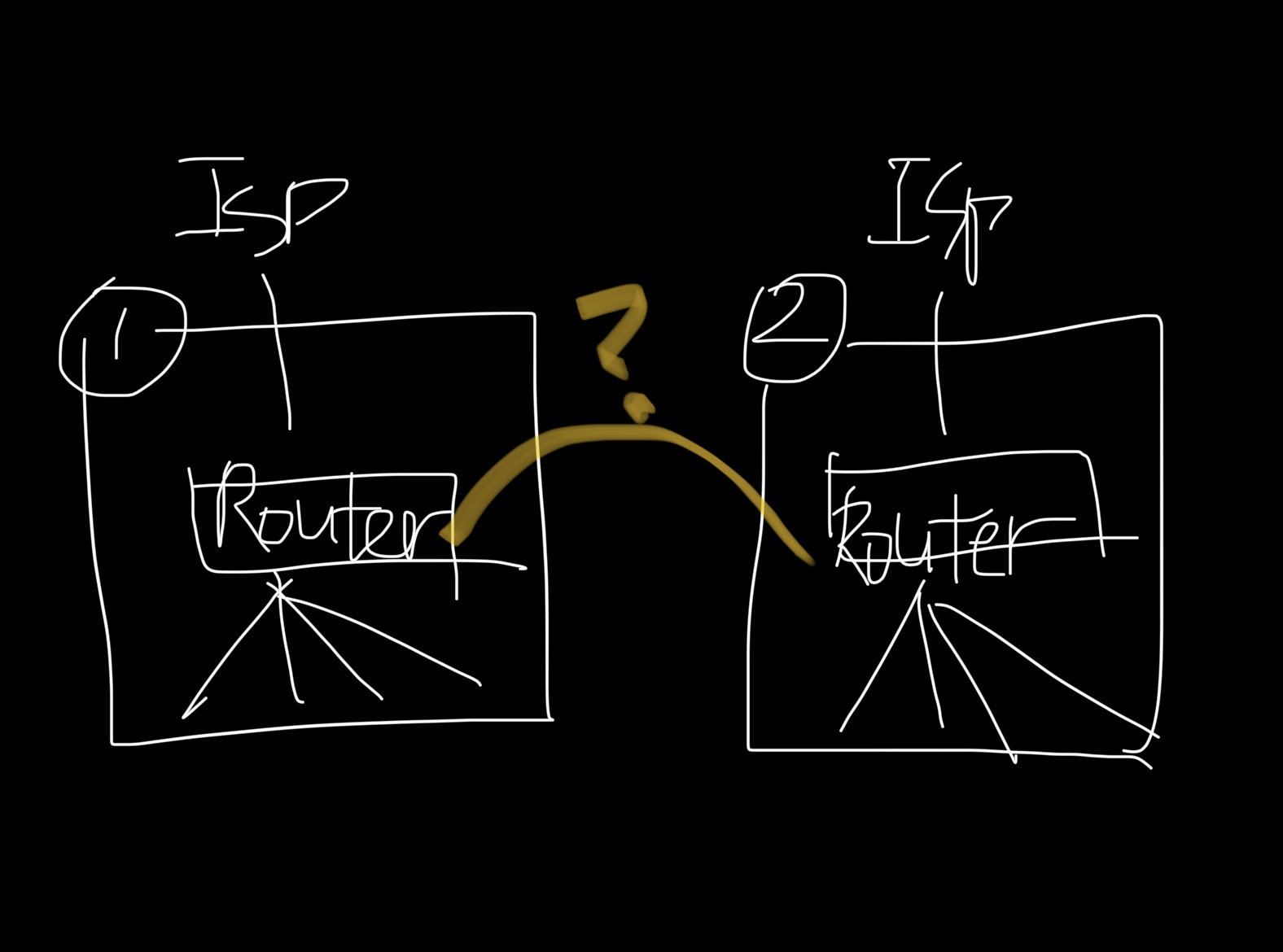

네트워크 망이 2개가 있습니다. 내부망끼리 연결해주고 싶은데 어떻게 해야할지 감이 잘 안잡힙니다.

일반적으로는 메인 라우터를 하나 두고 메인 라우터에서 하나를 뽑아서 서브 라우터의 WAN에 연결해서 라우팅 테이블 수정해 처리를 하는 것으로 알고있는데, 이 방식은 제가 보기에는 공통된 하나의 회선에서 나온 인터넷을 가지고 망을 분리해서 사용하는 것으로 보입니다.

아니면 한 회선에서 허브로 쪼갠 뒤에 라우터 2개를 구성해 라우팅하는 것이 일반적인듯 보이는데…

다만 제가 원하는 것은 서로 다른 각각의 회선으로 구성된 두개의 내부망을 연결해주는 것입니다.

서브넷 1) 192.168.29.0/24

서브넷 2) 192.168.0.0/24

원래는 서브넷 1을 만드는 라우터와 서브넷 2를 만드는 라우터를 서로의 LAN 포트끼리 연결한 뒤 정적 라우팅 해주면 될 것이라고 생각했는데, (실제로 해봄, 실패)

생각해보니 이 방식으로 라우팅을 해주려면 라우터로부터 내부 IP를 할당받아서 그쪽으로 라우팅을 해줘야 하더라고요.

그래서 만약 아래와 같은 형식으로 구성하고,

(라우터 1) —— (중계 기기) —— (라우터 2)

중계 기기는 라우터 1과 라우터 2에게 모두 내부 IP를 할당 받은 상태 (192.168.29.2와 192.168.0.2라고 가정)

중계 기기에서 192.168.29.2 <-> 192.168.0.2를 연결해서 포워딩을 해준다

라우터 1에서 192.168.0.0/24가 192.168.0.2 (중계 기기)로 향하도록 라우팅 테이블을 수정한다

라우터 2에서 192.168.29.0/24가 192.168.29.2로 향하도록 라우팅 테이블을 수정한다

라고 할 때 이게 얼추 말은 되는데; 실제로 중계 기기가 일반 리눅스 서버같은 거라고 할 때, 양쪽 인터페이스 간 서로 라우팅을 해준다는게 가능한지는 모르겠습니다.

일단 이걸 왜 하나면:

* 무조건 두 서브넷은 각각의 독립된 인터넷 회선을 사용하면서

* 각각의 서브넷(내부망)의 기기끼리 서로 통신이 가능해야 합니다.

* 단 내부망의 기기가 VPN을 켜서 다른쪽 내부망에 접속하는 건 안됩니다. 별도의 작업이 필요 없이도 다른쪽 내부망에 접속이 가능해야합니다.

BGP를 사용할 수 있는 고가의 장비들은 사용이 불가능해서, 어떻게 좀 해보려고 했는데 쉽지가 않네요…

따라서 위와 같은 방법들을 생각했던 건데 혹시 도움주실 수 있는 분이 계실까 해서 여쭙습니다.

감사합니다

현재 AWS 망과 site to site vpn으로 연결해서 구성한 망이 있는데, 이 경우에는 물리적으로 바로 옆에있어서 더 좋은 방법이 있지 않을까 해서요.

route를 설정해줄려고해도 그 대상이 결국 자신이 소속된 서브넷 내에 있어야하니까요

아니면 라우터가 멀티 서브넷을 가질 수 있으면 그걸 이용해서 route 설정이 가능하겠네요

어느족도 아니라면 결국 WAN-WAN을 통한 통신이 되니 물리적으로 코앞에 있던 아무 상관없어집니다

2. Static Routing 구성

1. 라우터끼리 케이블로 연결하고

2. 연결된 인터페이스 둘에 같은 서브넷의 IP를 (/30 추천) 부여하고

3. 각각의 라우터에서 상대가 가지고 있는 서브넷으로 가는 패킷을 라우터간 연결된 인터페이스의 IP로 보내도록 Static Routing 구성을 하라는 뜻입니다.

중계 장비가 필요하지 않습니다.

중계기기든 라우터든 여러개의 서브넷을 가질 수 있는 장비가 필요합니다.

쉽게 생각하면 듀얼 WAN이 되는 제품이면 됩니다.

중계기기도 두개의 라우터로부터 IP 할당을 받아야하니 듀얼 WAN 이 가능한 제품이어야 합니다.

이렇게 두개 라우터에 연결된 후에 라우팅 테이블을 수정해주면 되는거죠.

둘 중 하나의 라우터가 듀얼 WAN 이 된다면 중계기기가 필요가 없습니다.

예를 들자면, 메인 공유기(192.168.0.0/24)는 그냥 두고, 보조 공유기(192.168.29.0/24)의 두번쨰 WAN 을 메인 공유기의 LAN 에 연결합니다.

이러면 보조 공유기는 192.168.29.1 이자 192.168.0.2(예시) ip 를 하나 받겠죠.

보조 공유기 입장에서 192.168.0.0/24 대역은 자동으로 메인 공유기로 가기 때문에 라우팅 테이블 설정을 불필요하지만,

이렇게 WAN 을 두개 쓰는건 보통 로드밸런싱 용으로 많이 쓰기 때문에 기본 게이트웨이를 본래 주 회선으로만 고정하는 작업이 필요합니다.

failover 설정을 해도 되는데, 그냥 정적 라우팅을 추가로 넣으면 AD 값이 낮아져서 하나로 고정되더라구요.

메인 공유기에게는 라우팅 테이블 설정을 해줘야합니다. 192.168.29.0/24 대역에 대해 192.168.0.2 로 보내버리면 되겠죠.

즉 한대는 iptime 같은 공유기여도 되는데, 한대는 좀 더 전문적인 설정을 지원하는 장비여야 합니다.

저는 iptime + EdgeRouter X 제품으로 그저께 구성해봤습니다. 잘되더라구요.

멀티 포트를 가진 라우터를 써서 외부는 WAN1, WAN2 으로 설정하고

내부 IP는 적당하게 NAT 써서 192.168.XXX.YYY 로 할당되는 C클래스 대역을 원하는 갯수만큼 할당하면 되겠습니다.

패킷이 어디까지 넘어가는게 허용되는지만 잘 정의해주면 되겠네요.

예를 들면 192.168.29.YYY 는 WAN1으로 빠져나가게 하고, 192.168.0.ZZZ 는 WAN2 를 통해서만 밖으로 빠져나가게 하면 될테고,

192.168.???.??? 끼리는 자유롭게 왔다갔다 하도록 해두면 되겠죠.

VPN인 경우에도 마찬가지로 해당 WAN1, WAN2을 통해서만 패킷이 빠져나가도록 설정하면 될듯 합니다.

물론 뭐 여러명이 쓰는 것이니 라우터 성능은 좋아야겠죠?

1. 기존의 라우터1, 라우터2에서 각각 선을 하나씩 끌어서 브리지 (L3 스위치로 대용가능)로 연결합니다.

2. 그리고 라우터 1, 2 에서는 건너간 IP 포트를 게이트웨이로 정하고 알맞게 라우팅 테이블을 작성합니다.

그러면 라우터1 쪽에서 라우터 2 쪽의 복합기를 사용하거나 파일서버에 단일 서브넷처럼 접근이 가능합니다.

몇년전부터 저리 쓰고 있었습니다. 그때는 라우팅 추가해줘도 안되서 양방향 NAT로 썼었는데 지금은 뭘 하나 놓친거 있어서 적용했더니 잘됩니다.

그리고 아마 대부분 실수할건데 라우팅 테이블 추가는 한쪽 서브넷에서만 해줘야 합니다. 두군데 해주면 뭔가 쫑나서 안되더라구요.