안녕하세요. 스캔l민현기 입니다.

이번에 이베이에서 Admin Password가 걸린 DELL Latitude 7490(i7-8650U) 모델을 저렴하게 구하게 되어, Admin Password 언락겸 메인노트북 교체하기 위해 작업을 진행하게 되었습니다.

1월 중순쯤에 주문했는데 미국 오미크론 확산덕에 배송이 지연되면서 오늘에서야 받았네요. 다행히 제품은 무사히 잘 왔습니다.

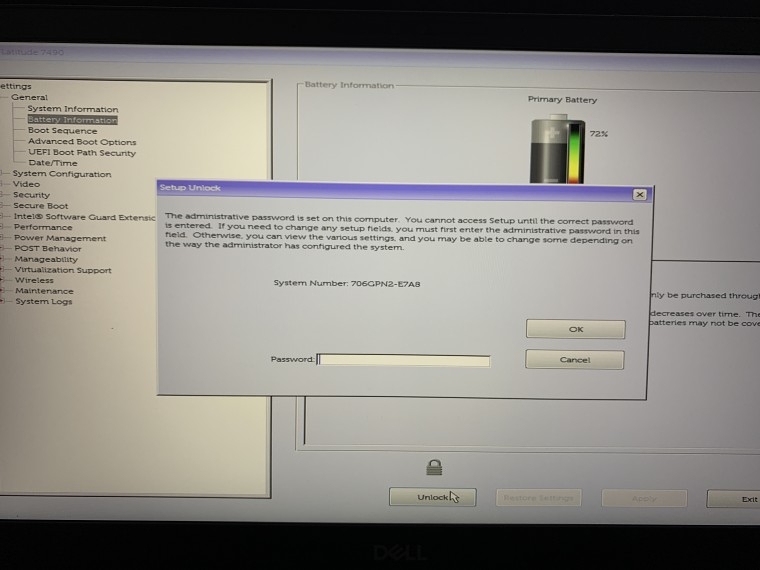

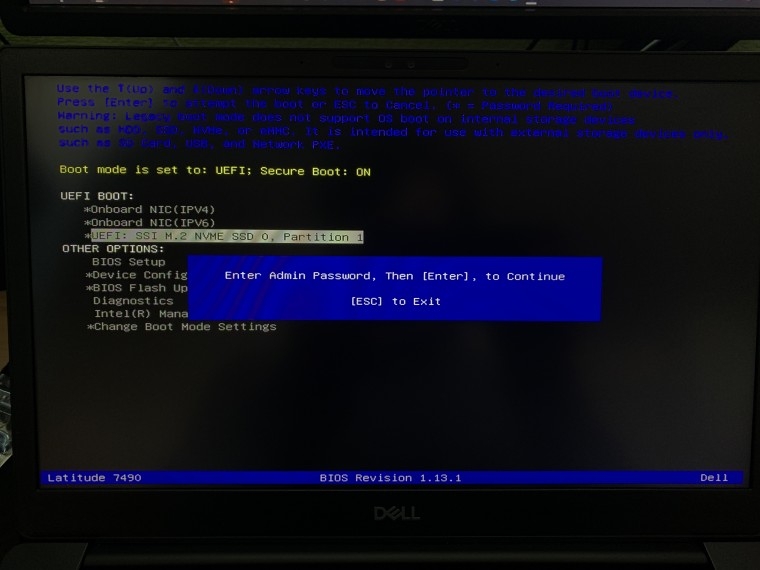

해당 노트북은 Admin Password가 설정되어있었기에 BIOS 설정은 물론, 외부장치를 통한 부팅은 허용되지 않는 상태였습니다. (하지만, 내장 드라이브에 윈도우가 설치되어있다면 해당 드라이브로는 부팅이 가능했습니다.)

시중에 알려진 DELL의 Admin Password를 해결하는 방법은 크게 2가지가 있습니다.

1. BIOS에 있는 NVRAM Datastore을 날림으로써 Admin Password를 날리는 방법

2. Master Password를 생성해서 해결하는 방법

이렇게 2가지 방법이 존재합니다.

이번에 DELL BIOS Admin Password 언락은 처음이었기에 2가지 방법 모두 시행하였고, 각각의 장단점이 있음을 알게 되었습니다.

■ BIOS에 있는 NVRAM Datastore을 날림으로써 Admin Password를 날리는 방법

해당 작업은 CH341A, TL866 II+, EZP2019+ 등의 롬라이터가 필수이며, 경우에 따라서는 롬 칩을 떼야 할 수도 있기 때문에 인두기나 열풍기가 필요할 수 있습니다.

다행히 해당 노트북은 SOP8 클립이나 포고핀 연결시 단락이되어 인식이 안되는 문제는 없었기에 저는 SOP8 클립으로 진행하였습니다.

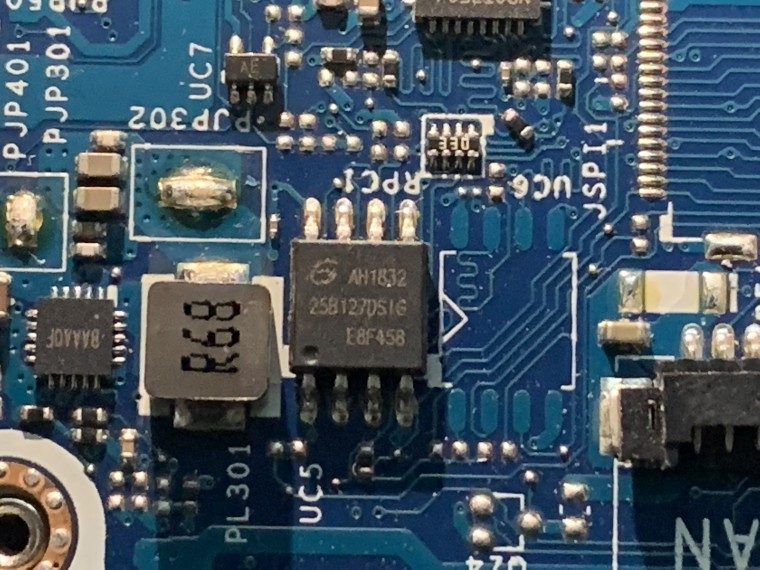

우선 하판을 따서 롬 칩 위치를 확인합니다.

Latitude 7490의 경우 CPU Fan 바로 옆에 존재합니다.

여기에 SOP8 클립을 물려 롬라이터 프로그램으로 Detect가 정상적으로 이뤄지는지 확인합니다.

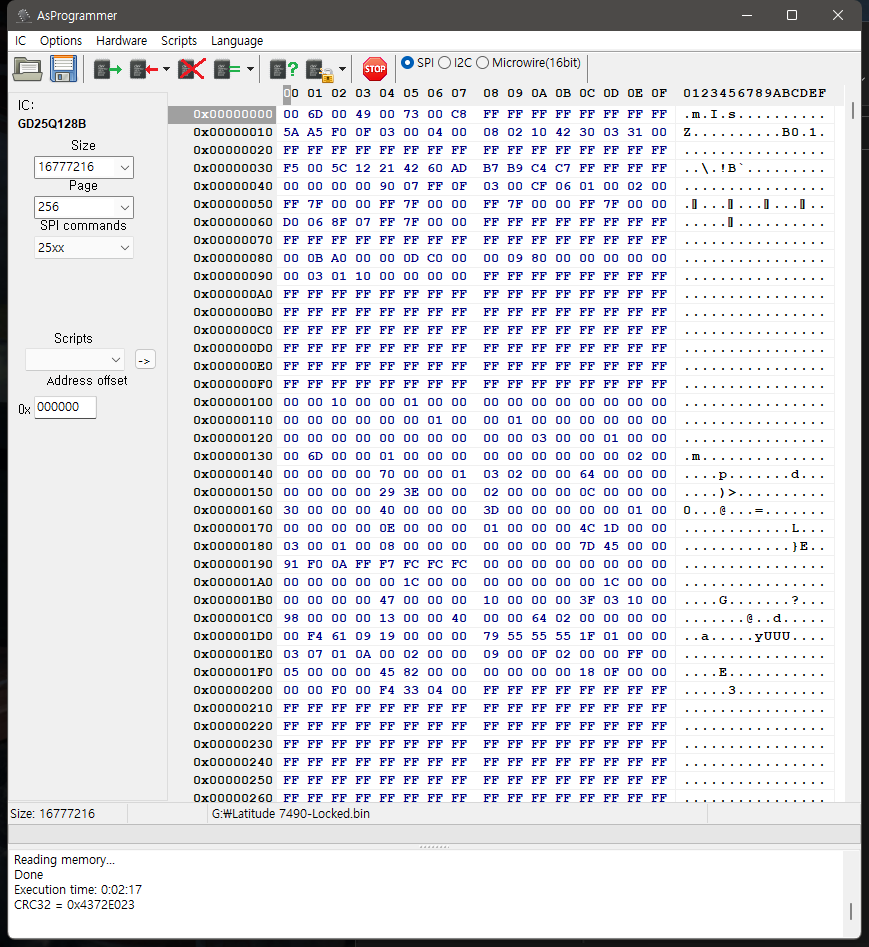

저는 1.8V이 지원되는 정품 CH341A를 사용하였으나, 프로그램은 이전에 러시아 PC관련 포럼인 overclockers.ru 에서 추천받은 AsProgrammer (버전 2.0.3a)을 사용하였습니다.

( AsProgrammer 2.0.3a : https://github.com/nofeletru/UsbAsp-flash/releases/download/v2.0.3a/AsProgrammer_2.0.3a.zip )

해당 프로그램을 통해 Read IC를 했을때 제 Latitude 7490의 롬 칩은 GIGADEVICE GD25B127D였으나, 해당 프로그램에는 GD25B127D가 없고 GD25Q128B/C가 있었기에 해당 칩을 선택하여 Read 하였습니다.

CH341A의 경우 시중에 풀린 가장 최신버전인 1.34 버전 역시 해당 롬 칩 정보가 없으나 1.38~1.40(정품 한정)에는 존재함을 확인하였습니다. 따라서 CH341A로 작업하는 경우 이전에 제가 올려드린 최신 DB가 적용되어있는 무료버전인 v1.5을 사용하시면 됩니다.

( CH341A 무료버전 v1.5 : https://www.2cpu.co.kr/PDS/13520 )

그리고 SOP8 클립이나 포고핀을 사용하는 경우에는 반드시, Read IC, ID, Verify를 2~3회 반복하시길 바랍니다. 정상적으로 BIOS가 덤프 된 것을 파악하기 위함입니다.

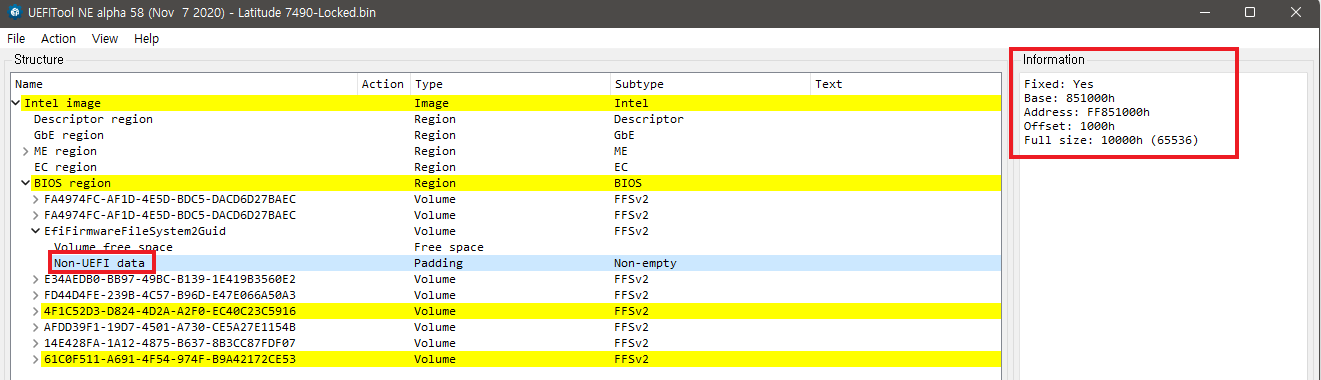

정상적으로 인식되었고 이제 실질적으로 NVRAM Datastore 위치를 확인하기 위해, UEFITool을 사용하여 해당 BIOS를 열어볼 차례입니다.

UEFITool로 방금 덤프뜬 BIOS를 불러와 Non-UEFI data를 찾습니다. 보통 EFI DXE Driver가 시작되기 직전에 EfiFirmwareFileSystem2Guid 항목아래 있습니다. (모든 모델이 해당되는 것은 아니며, 다른 모델들도 공부하면서 확인하니 Non-UEFI data가 다른 곳에 존재하는 경우도 있었습니다.)

해당 부분이 NVRAM Datastore이며, 여기에 NVRAM에서 불러오는 각종 암호화 데이터, ACPI Table, BIOS Password가 저장되어있습니다.

하지만 이전에 다뤘던 HP BIOS(링크)와는 달리 BIOS Admin Password까지 모조리 해당 영역에 들어있어서 HP마냥 암호화 영역만 날릴 수 없었습니다.

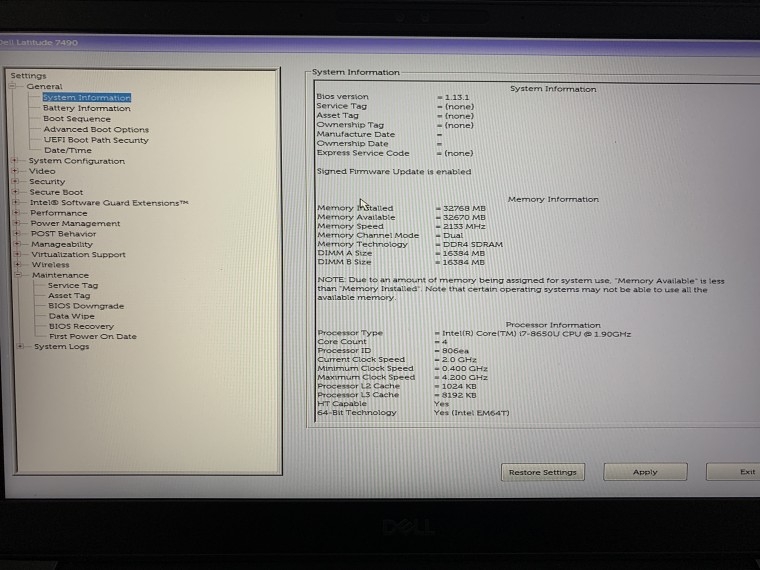

혹시나 싶어서 해외 포럼들 돌아다니면서 문의도 해보고 했는데, 해당 Datastore을 날리게 되면 NVRAM이 자동으로 초기화 되기 때문에 Service Tag, Express Service Code, MSDM키(윈도우가 내장된 모델인 경우)역시 초기화되어 다시 기입을 해줘야된다고 합니다.

그래서 전문 복구업체의 경우 "2. Master Password를 생성해서 해결하는 방법" 을 주로 사용한다고 하더군요.

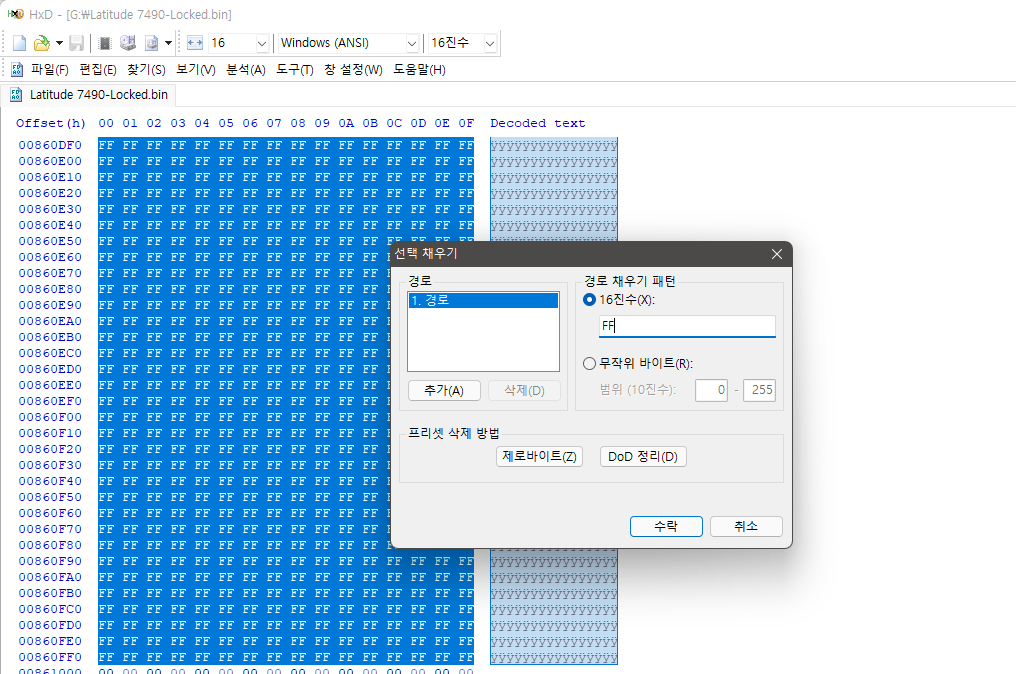

위에서 확인한 Non-UEFI data를 날려줘야되니 해당 영역의 위치(Address)와 용량(Full size)를 확인하고 해당 BIOS파일을 헥스에디터로 불러옵니다.

헥스 에디터에서 해당 영역의 위치로 이동 후 전체 값을 FF로 씌우는 것으로 Non-UEFI data를 초기화 합니다.

저의 경우 Offset 851000~860FFF까지 였기에 해당 영역 값을 전부 FF로 채워줬습니다.

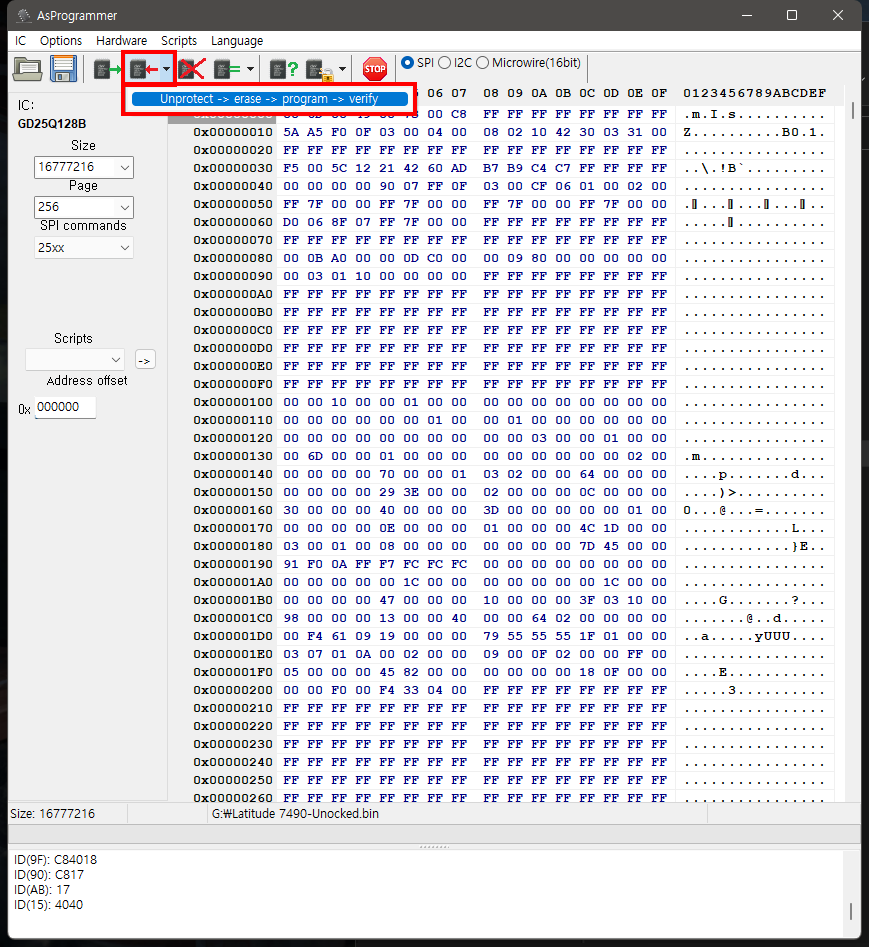

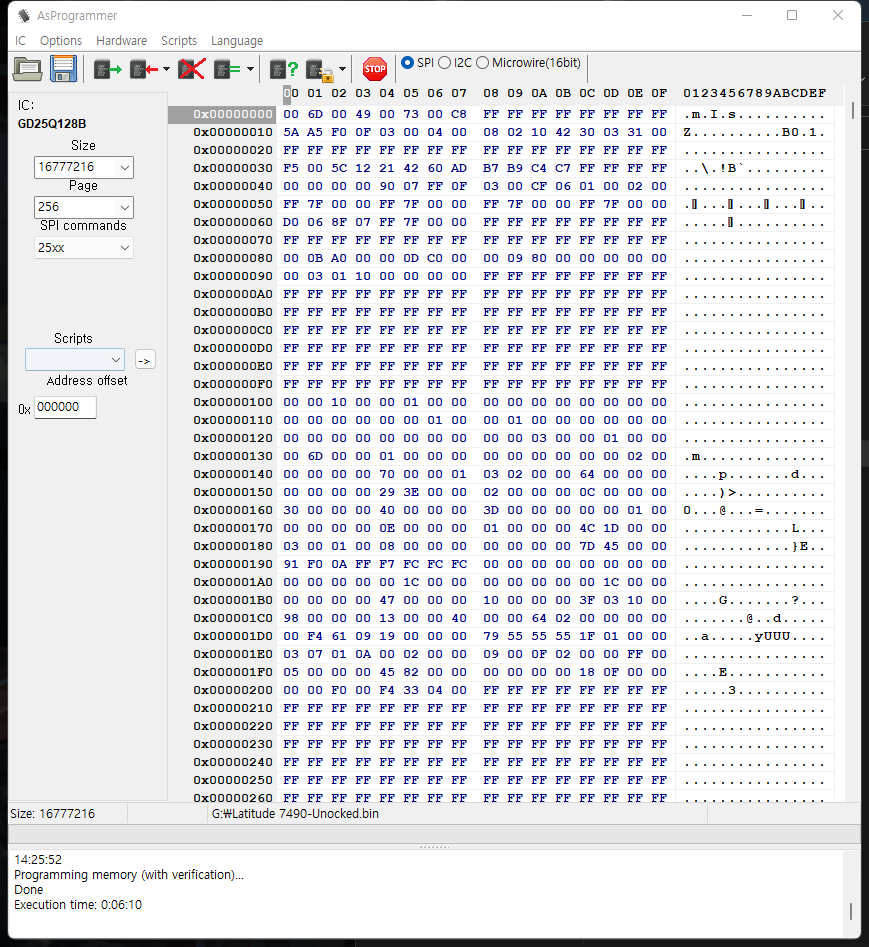

해당 파일을 저장 후 롬라이터 프로그램으로 불러와 기록해줄 차례입니다.

AsProgrammer의 경우 Read ID 후, Read IC로 정상적으로 읽히는지 확인 후 위에서 수정한 파일을 불러와 Write IC 옆에 있는 삼각형 메뉴를 눌러 "Unprotect -> erase -> program -> verify"를 눌러 롬 칩에 기록을 해줍니다.

AsProgrammer의 경우 CH341A처럼 'Erase -> Program -> Verify'가 순차적으로 이뤄지는 것이 아닌, 'Unprotect -> Erase -> Program & Verify', 즉 기록함과 동시에 검증을 하므로 CH341A보다는 시간이 꽤나 걸렸습니다.

롬 기록이 완료되면 다시 재조립하여 어댑터를 연결 후 전원버튼을 눌러줍니다.

NVRAM Datastore을 날렸기 때문에 BIOS가 자동으로 초기화되므로, 15~20초 간격으로 3회 재부팅이 이뤄집니다.

벽돌 여부의 경우 전원을 넣었을때 3회 재부팅이 아닌 15~20초 후 팬이 속도가 점점 100%으로 빨라지거나, 아예 전원이 들어오지않거나 LED가 주황색으로 깜빡인다면 벽돌이 된 것이니 이 경우에는 다시 원본롬으로 돌려서 다시 처음부터 재시도 하시면 됩니다.

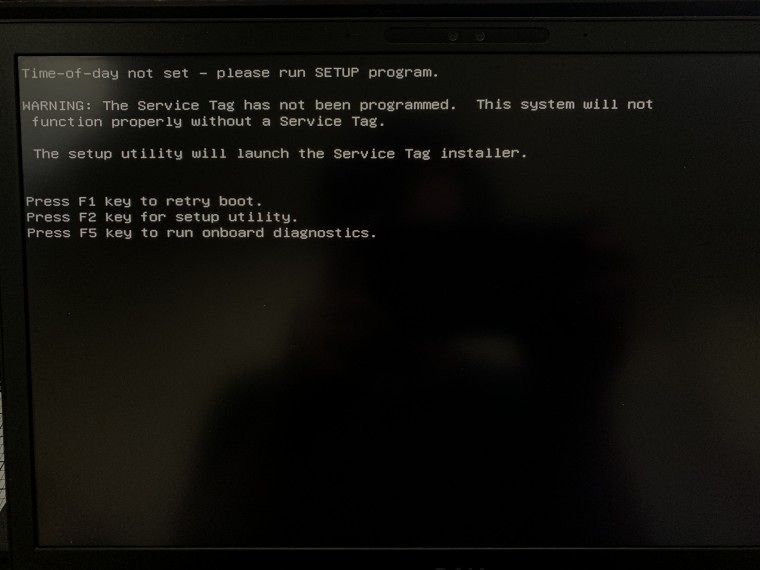

아래 사진과 같이 BIOS가 초기화됨과 동시에 NVRAM 영역 역시 초기화 되었으므로 Service Tag가 날아가 Setup mode로 변경되어 BIOS에서 Service Tag를 입력하라고 합니다.

Service Tag는 작업전 BIOS 또는 자신의 기기 하판에 적혀있으니 해당 Service Tag를 입력하시면 됩니다.

NVRAM Datastore를 통째로 날렸기에 제 Latitude 7490에 걸려있던 BIOS Admin Password가 해제되었습니다.

■ Master Password를 생성해서 해결하는 방법

해당 작업은 bios-pw.org라는 공개된 Master Password Generator 사이트를 사용하여 Master Password를 생성하여 해당 Password를 입력해서 언락하는 방법입니다.

주로 DELL 모델들이 자주 사용되며, 보통은 특정 전문업체만 관련 프로그램을 보유하고 있어 고액의 돈을 내고 작업을 받아야했었지만 해당 사이트가 등장하고 나서는 모델만 맞는다면 무료로 Master Password를 생성해서 암호를 해제할 수 있습니다.

DELL의 경우 Admin Password가 걸리면 암호해제시 "Service Tag-접미사코드"가 붙는데, 이 접미사코드에 따라 Master Password 생성 알고리즘이 다르기 때문에 bios-pw.org에 본인의 접미사코드가 없다면, NVRAM Datastore를 날리는 방법 밖에는 없습니다.

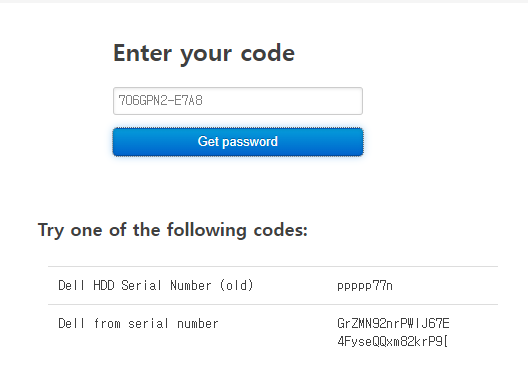

저의 경우 접미사코드가 -E7A8로 끝났는데, bios-pw.org에서 지원하지 않는 모델인줄 알았으나... 비교적 최근에 Master Password Generator 최신 branch에서는 E7A8의 지원이 추가됐다고 하여, 덕분에 쉽게 작업할 수 있었습니다.

최신 branch가 적용된 사이트 : https://beta.bios-pw.org/

Password Generator Github : https://github.com/bacher09/pwgen-for-bios

제 Service Tag-접미사코드를 집어넣으니 Master Password가 생성되었습니다.

Master Password는 알고리즘에 의해 2개가 생성되며, 둘 중 하나는 맞으므로 둘 다 입력해보시길 바랍니다. 입력 후 OK는 "CTRL + ENTER"로 가능합니다.

저의 경우 "4FyseQQxm82krP9["가 Master Password로 사용이 가능했습니다.

해당 방법의 최대 장점은 NVRAM Datastore이 초기화되지 않아 Tag는 물론 MSDM키도 온전히 살아있습니다.

NVRAM Datastore을 날리면 MSDM키까지 날아가서 SLIC인증이 풀려버리기 때문입니다.

또한 접미사코드만 맞으면 어느 모델이든 작업이 가능합니다.

하지만 최대 장점과 더불어 최대 단점도 있습니다. 본인이 사용하는 DELL 노트북의 접미사코드가 없다면 울며겨자먹기로 NVRAM Datastore을 날려야됩니다.

최근까지만해도 작업이 불가능했던 모델이 접미사코드 -8FC8, -E7A8이었으나, -E7A8은 2달전에 복호화 알고리즘이 풀려서 무료로 작업이 가능하게 되었고, -8FC8은 아직까지 전문 복구업체만 복호화 알고리즘 프로그램을 가지고 있어 현재로선 무료로는 작업이 불가능한 상황입니다.

나오지 않을것 같던 -E7A8도 공개적으로 풀렸으니 -8FC8도 조만간 복호화 알고리즘이 풀리지 않을까 생각됩니다.

이상 DELL Latitude 7490 BIOS Admin Password 해결기였습니다.

노트북이 올때까지 연습겸해서 보유하고 있던 DELL 노트북들로 미리 테스트하고 진행한터라 수월하게 작업했습니다.

예전에 스캔님께 한수 가르침을 받아서 이제는 게시물의 내용이 잘 읽혀집니다^^

AsProgrammer도 있고, AsProgrammer 출신이 만든 NeoProgrammer도 쓸만하더군요~

AsProgrammer도 X99 BIOS 개조하면서 알게되었습니다. 알려주신 NeoProgrammer도 막 생겼을때 보고 흐지부지 된 줄 알았는데 꾸준히 업데이트가 되고 있었네요.

다음 작업에는 NeoProgrammer도 써봐야겠습니다. 추천 감사합니다. ^^

역시 능력자이십니다

좋게 봐주셔서 감사합니다.