최근 사무실 방화벽으로 Cisco ASA 5505를 사용하다가 Sophos의 XG Firewall로 바꿨습니다.

그 이유가 IPS와 지능형 방화벽(+DHCP에 예약기능이 들어있습니다. ASA는 없고요)이 같이 돌아가고, 또 그런 비슷한 친구들 중에서

Sophos XG Firewall을 선택한 이유는 메뉴가 한글이라는거....물론 현재는 영어로 바꿔서 쓰고 있습니다. 레퍼런스가 죄다 영어라서요 ㅠㅠ

한글 메뉴의 유용함은 일반 사용자에게 가장 큰 장점이 되는거 같습니다. 관리자야 뭐 영어든 한글이든 매일 보는 단어들이라 상관 없지만

일반 사용자 포털을 제공하는 방화벽에서 한글 메뉴는 진입 장벽(특히 관리자가 사용법을 교육할 때...)을 현저하게 낮춰준다고 생각됩니다.

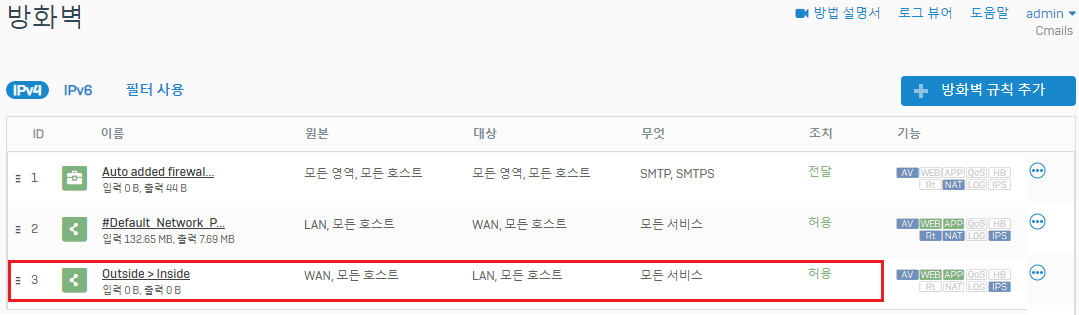

일단 XG에서 다른 부분의 설정은 크게 문제가 없었습니다. 딱 하나 있었다면 외부에서 접근하는 포트제어 부분이었는데, 이건 기본 생성되는

방화벽룰이 LAN to WAN 만 생성되서 문제였던거고, 방화벽에서 WAN to LAN 하나 만들어 주시고 거기에 포트제어를 해주면 됩니다.

제 방화벽 룰에서는 모든 서비스로 다 열어줬는데, 모든 서비스 부분에 필요한 포트를 지정해 주시면 됩니다.

사실 설정하면서 가장 힘들었던 부분은 NAT였습니다. 기존에 사용하던 ASA와는 조금 다른 설정 방법이라 여기 2cpu에 기록해 둡니다.

SNAT와 DNAT 모두 설정 가능하며, 두 NAT 방법 모두 영어로 된 Document가 있습니다. 이 기록 맨 아래 참고문서로 추가 해 놓겠습니다.

A. SNAT 설정

1. 좌측 메뉴에서 Network(네트워크) -> Interfaces(인터페이스) 로 들어가 외부 네트워크와 연결된 포트가 몇 번 포트인지 확인합니다.

제가 사용하는 장비는 LAN포트가 2개입니다. 저는 현재 Port2를 외부 네트워크로 사용하고 있습니다.

Interface(인터페이스) 메뉴에서 우측 상단 "Add Interface(인터페이스 추가)"에 "Add Alias(별칭 추가)"를 클릭합니다.

별칭 인터페이스 메뉴에서 실제 인터페이스는 외부 네트워크 포트를 선택하고, IPv4에는 내가 연결 할 외부 IP와 Netmask를 지정한 다음 저장합니다.

저장 후 Interface(인터페이스) 메뉴에 외부 Port를 확인하면 이전에 없던 추가 IP가 지정된 것을 확인 할 수 있습니다.

2. 좌측 메뉴에 Profiles(프로파일) -> Network Address Translation(네트워크 주소 변환) 메뉴로 들어가 추가 버튼을 누릅니다.

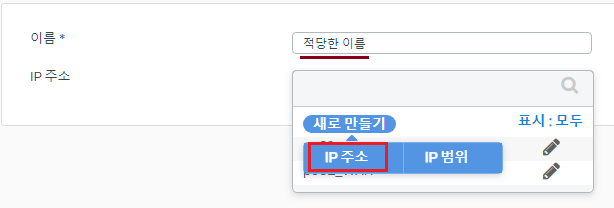

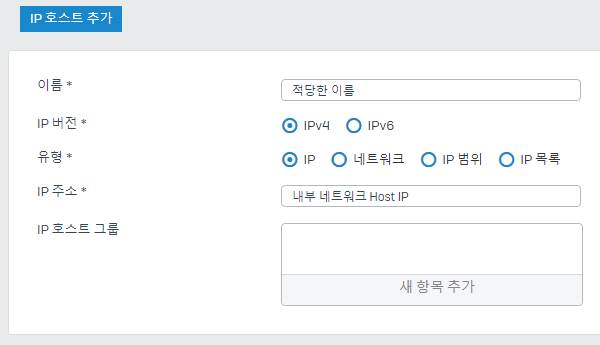

NAT 정책 추가 메뉴에서 이름에는 다른 오브젝트와 중복되지 않는 이름을 넣어주시고, IP주소에서는 새로 만들기 -> IP 주소를 누릅니다.

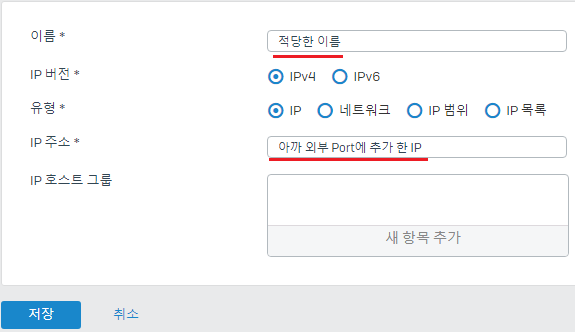

IP 호스트 추가에서는 중복되지 않는 적당한 이름과 함께 위에서 외부 Port에 입력한 IP를 넣어줍니다.

IP 호스트 추가에서는 중복되지 않는 적당한 이름과 함께 위에서 외부 Port에 입력한 IP를 넣어줍니다.

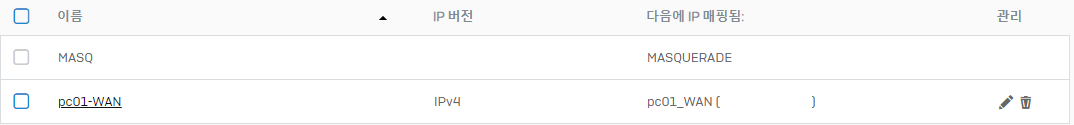

그러면 이렇게 새로운 NAT Police(NAT 정책) 이 추가됩니다.

3. 좌측 메뉴의 Firewall(방화벽)에서 Add Firewall Rule(방화벽 규칙 추가)를 눌러 User/Network Rule(사용자/네트워크 규칙)을 누릅니다.

여기에도 다른 오브젝트와 중복되지 않는 이름을 넣어주시고,

Source Zones(원본 영역)은 LAN(내부 네트워크 오브젝트)으로,

Destination Zones(대상 영역)은 WAN(외부 네트워크 오브젝트)로 설정해 줍니다.

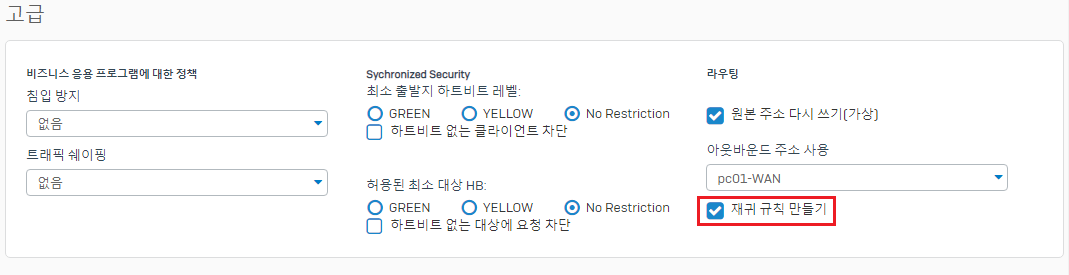

그리고 아래쪽 Advanced(고급) 섹션의 NAT&Routing(NAT및 라우팅)에서 Rewrite source address(원본 주소 다시 쓰기[가상])에 체크 해주시고,

Use Outbound Address(아웃바운드 주소 사용)에서는 위에서 만든 NAT Police(NAT 정책)을 선택 해 줍니다.

이렇게 해서 SNAT가 설정 되었습니다.

B. DNAT 설정

1. DNAT도 SNAT 설정 2번까지는 동일하게 외부 네트워크 포트에 NAT 할 외부 IP 추가하고, NAT 정책에도 해당 외부 IP를 추가 해 줍니다.

2. 좌측 메뉴의 Firewall(방화벽)에서 Add Firewall Rule(방화벽 규칙 추가)를 눌러 Business Application Rule(비즈니스 응용 프로그램 규칙)을

누릅니다.

해당 메뉴가 출력되면 Application Template(응용 프로그램 템플릿)에서 DNAT/FULL NAT/Load Balancing을 선택합니다.

규칙 이름은 역시 다른 오브젝트와 중복되지 않는 이름을 넣어주시고,

Source Zones(원본 영역)은 WAN(외부 네트워크 오브젝트)로

Destination Host/Network(대상 호스트/네트워크)는 외부 네트워크 포트에 추가한 외부 IP를 설정합니다.

Protected Server[s]에는 내부 네트워크에 NAT 대상 Host IP를 입력해 주면 되는데 새로 만들기 -> IP 주소를 눌러 적당한 이름과

내부 네트워크의 NAT 대상 Host의 IP를 입력하고 저장해 줍니다.

Protected Zone(보호 영역)에는 LAN 내부에 있는 Host이므로 LAN을 지정해 주시고,

Routing(라우팅)에서 Rewrite source address(원본 주소 다시 쓰기[가상])에 체크 해 주시고,

Use Outbound Address(아웃바운드 주소 사용)에서는 위에서 만든 NAT Police(NAT 정책)을 선택 해 줍니다.

모든 작업 후 저장을 누르면 DNAT 설정이 끝납니다.

C. Full NAT 설정

그런데 보통 NAT를 설정할 때 SNAT 단독 또는 DNAT 단독으로 설정하는 경우는 많지 않습니다. 두 NAT를 쌍으로 묶어서 설정하는 경우가 많은데

이걸 Full NAT라고 합니다. Sophos에서는 Full NAT를 쉽게 처리할 수 있는 방법을 만들어 줬습니다.

우선 기존 설정되어 있던 SNAT를 제거합니다. 그리고 DNAT에서 아래 체크박스를 체크해 주면 됩니다.

바로 재귀 규칙 만들기 입니다. 이걸 체크하면 DNAT의 역방향, 즉 SNAT도 설정이 되어 Full NAT가 설정됩니다.

바로 재귀 규칙 만들기 입니다. 이걸 체크하면 DNAT의 역방향, 즉 SNAT도 설정이 되어 Full NAT가 설정됩니다.

만약 NAT가 걸린 호스트의 서비스나 포트를 지정해서 사용하시려면, 위 설정에서 서비스, 포트, 침입 방지, 트래픽 쉐이핑 등을 설정하시면 됩니다.

긴 글 읽어주셔서 감사합니다. Sophos XG Firewall을 사용하시는 분들에게 작게나마 도움이 되길 바랍니다.

- 출처 : SNAT - https://community.sophos.com/kb/en-us/123294

DNAT - https://community.sophos.com/kb/en-us/123070