|

1916 |

멀티캐스트 환경 구축 질문 (스샷 추가) (2) |

씨퓨지퓨 |

2023-07 |

30403 |

0 |

|

2023-07

30403

1 씨퓨지퓨

|

|

1915 |

인텔칩 사용하고 리눅스지원하는 USB-Wifi 제품 있을까요? (12) |

회상2 |

2023-07 |

22947 |

0 |

|

2023-07

22947

1 회상2

|

|

1914 |

네트워크 구축 질문드립니다. (48) |

난나야1424 |

2023-06 |

27972 |

0 |

|

2023-06

27972

1 난나야1424

|

|

1913 |

회사에서 서버를 다른곳에서 같이 쓰는게 가능한가요? (8) |

govl004 |

2023-06 |

22553 |

0 |

|

2023-06

22553

1 govl004

|

|

1912 |

패브릭 익스텐더 일반 스위치로 사용 가능한가요? (2) |

마왕 |

2023-06 |

19938 |

0 |

|

2023-06

19938

1 마왕

|

|

1911 |

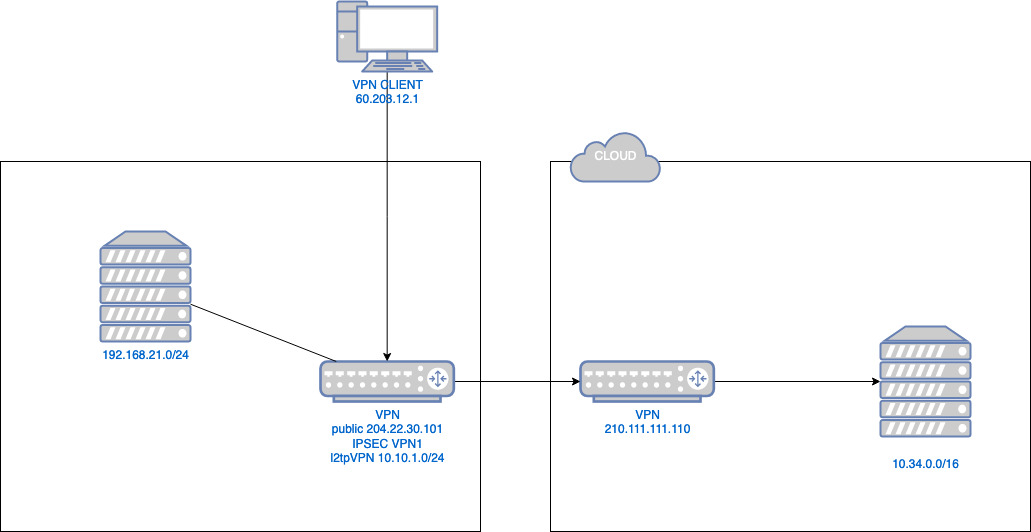

VPN에서 VPN을 통해서 연결 가능한가요? (14) |

일달 |

2023-06 |

21054 |

0 |

|

2023-06

21054

1 일달

|

|

1910 |

기가비트 내부망에서 OS용 스토리지 문의 (17) |

Fentanest |

2023-06 |

17424 |

0 |

|

2023-06

17424

1 Fentanest

|

|

1909 |

홈랩(Homelab) 업데이트 정보입니다. (11) |

곰삼촌 |

2023-06 |

14613 |

1 |

|

2023-06

14613

1 곰삼촌

|

|

1908 |

집에 10기가 홈 네트워크를 구축하는 계획... 아닌 망상 (6) |

모맵 |

2023-06 |

13504 |

0 |

|

2023-06

13504

1 모맵

|

|

1907 |

질문) 10g 스위치 성능 차이(Packet Buffer, Latency, Packet F… (7) |

네온7 |

2023-06 |

14082 |

0 |

|

2023-06

14082

1 네온7

|

|

1906 |

EdgeRouter CLI 명령어 적용 후 저장 방법이 있나요? (7) |

농부76 |

2023-06 |

12074 |

0 |

|

2023-06

12074

1 농부76

|

|

1905 |

가정에서 쓸만한 저렴한 스위치 추천좀 해주세요 (10) |

원탱이방굴이 |

2023-06 |

11809 |

0 |

|

2023-06

11809

1 원탱이방굴이

|

|

1904 |

집에서 적당히 사용할 10GBase-T 지빅이 있을까요? (12) |

모맵 |

2023-06 |

9643 |

0 |

|

2023-06

9643

1 모맵

|

|

1903 |

집에서 적당히 사용할 10GBase-T 지빅이 있을까요? (1) |

박문형 |

2023-06 |

6015 |

0 |

|

2023-06

6015

1 박문형

|

|

1902 |

10G 공유기 다른 옵션이 있을까요? (6) |

농부76 |

2023-06 |

6402 |

0 |

|

2023-06

6402

1 농부76

|

|

1901 |

미크로틱이 리눅스 베이스다보니 리눅스 본딩의 브로드캐스팅 … (3) |

MikroTik이진 MikroTik이진 |

2023-06 |

6007 |

1 |

2023-06

6007

1  MikroTik이진 MikroTik이진

|

|

1900 |

mikrotik + opnsense wireguard 내부망 연결 문의 (1) |

유영근 |

2023-06 |

7665 |

0 |

|

2023-06

7665

1 유영근

|

|

1899 |

| LAN to LAN VPN 망 구축에 관하여 조언을 구합니다. (7) |

PL위즈 |

2023-06 |

9529 |

0 |

|

2023-06

9529

1 PL위즈

|

|

1898 |

Unifi UXG Pro 라우터 로그인 (adoption) 도와주실 분을 절실히… (9) |

농부76 |

2023-06 |

11318 |

0 |

|

2023-06

11318

1 농부76

|

|

1897 |

Mikrotik RB750GR3 설정 도움 주실 분 찾습니다. (2) |

denver |

2023-05 |

14456 |

0 |

|

2023-05

14456

1 denver

|

어렵지 않으니 설정이 가능하면 일단 해보세요.

전에 OpenVPN으로 비슷하게 한적 있습니다

상위 VPN=IPSec, 하위 VPN=OpenVPN

이런 구성이었습니다

소프트적으로는 하위쪽에 상위의 사설 네트워크 주소대를 route 추가해줬습니다

물리적 구성은 상위 VPN Router-Lan-WAN2-하위 VPN Router (1은 인터넷에 연결)~(인터넷)~VPN Router-Lan-Client 이런 구조였습니다 (하위 VPN에 접속하는건 Router 안 쓰고 소프트 클라로도 괜찮았음)

VPN을 통해 하위 VPN에 접근후 해당 라우터의 Route설정에 따라 해당 주소대로 갈 패킷은 WAN2로 가는 구조입니다

traceroute to 10.34.1.10 (10.34.1.10), 64 hops max, 52 byte packets

1 10.10.11.10 (10.10.11.10) 3.472 ms 2.772 ms 2.946 ms

2 * * *

3 * * *

제대로 패킷이 가는 걸 확인하기 위해서 이렇게 명령어를 입력했는데.. 소식이 없네요..

VPN으로 Site to Site를 제대로 연결했을 테니까요.

그리고...

VPN CLIENT가 쓸 IPSec클라이언트 소프트웨어가 있어요.

포티에서 제공해요.

LT2P는 필요없어 져요.

따로 라우팅을 안 넣어도192.168.21.0나 10.34.0.0 어디든 돼요.

그리고 FortiClient 할당 아이피은 어떻게 됩니까.

l2tp 로 접속을 하면 아이피를 10.10.11.11 로 받고 있어요.

VPN 클라이언트를 IPSec으로 192.168.21.0 대역을 이용하게 하면,

별도로 라우팅이 필요 없어져서 드렸던 의견이었습니다.

IPSec이든 L2TP던 VPN 클라이언트를 10.10.11.0 대역으로 하겠다면,

생각할 게 있습니다.

10.10.11.11가 10.34.0.0 대역을 몰라요.

클라우드 쪽에 VPN과 10.34.0.0 VM에서도 10.10.11.0을 몰라요.

이를 라우팅으로 잡아 주는 게 관건이에요.

(만약 Policy 방식으로 설정하셨으면,Policy 설정이 간편해서 해당 방법으로 설정하셨으면...

sniffing 으로 통신구간 이상 확인 및 트러블슈팅을 위한 flow 분석시 제한이 있어서

Policy 방식은 L2모드인 Transparent에서만 사용하는게 정신 건강상 좋습니다;)

1. Fortigate 장비간 Site to Site 연결을 IPsecVPN Interface 방식으로 설정

> Interface 방식의 IPsec VPN 설정이 정상적으로 완료되어 있으면

210.111.111.110 장비와 통신이 이뤄지는 IPsec VPN Tunnel Interface로 10.34.0.0/16 라우팅 설정이 기존에 설정되어 있습니다.

> 설정예시 : https://docs.fortinet.com/document/fortigate/6.2.15/cookbook/913287/basic-site-to-site-vpn-with-pre-shared-key

2. L2TP IPsecVPN 설정을 Interface 방식으로 설정

> 설정 예시 : https://docs.fortinet.com/document/fortigate/6.2.15/cookbook/386346/l2tp-over-ipsec

==================================================================================================

추가 설정 1단계 : Fortigate 204.22.30.101 정책 추가 생성

- Src Interface : L2TP VPN 인터페이스

- Dst Interface : 210.111.111.110과 연결된 IPsec VPN 인터페이스

- Src Address : L2TP VPN IP 범위

- Dst Interface : 10.34.0.0/16

기존 설정 확인 : Fortigate 204.22.30.101 라우팅 내역 확인

- Destination IP/Mask : 10.34.0.0/16

- Device : 210.111.111.110과 연결된 IPsec VPN 인터페이스

추가 설정 2단계 : Fortigate 210.111.111.110 정책 추가 생성 또는 수정

- Src Interface : 204.22.30.101과 연결된 IPsec VPN 인터페이스

- Dst Interface : 10.34.0.0/16 대역 할당 인터페이스

- Src Address : L2TP VPN IP 범위 또는 10.10.1.0/24

- Dst Interface : 10.34.0.0/16

기존 설정 확인 : Fortigate 210.111.111.110 라우팅 내역 확인

- Destination IP/Mask : 192.168.21.0/24

- Device : 204.22.30.101과 연결된 IPsec VPN 인터페이스

추가 설정 3단계 : Fortigate 210.111.111.110 라우팅 추가 생성

- Destination IP/Mask : 10.10.1.0/24

- Device : 204.22.30.101과 연결된 IPsec VPN 인터페이스

추가 설정 4단계 : Fortigate 210.111.111.110 정책 추가 생성 또는 수정

- Src Interface : 10.34.0.0/16 대역 할당 내부 인터페이스

- Dst Interface : 204.22.30.101과 연결된 IPsec VPN 인터페이스

- Src Address : 10.34.0.0/16

- Dst Interface : L2TP VPN IP 범위 또는 10.10.1.0/24

설정할 게 좀 되죠.