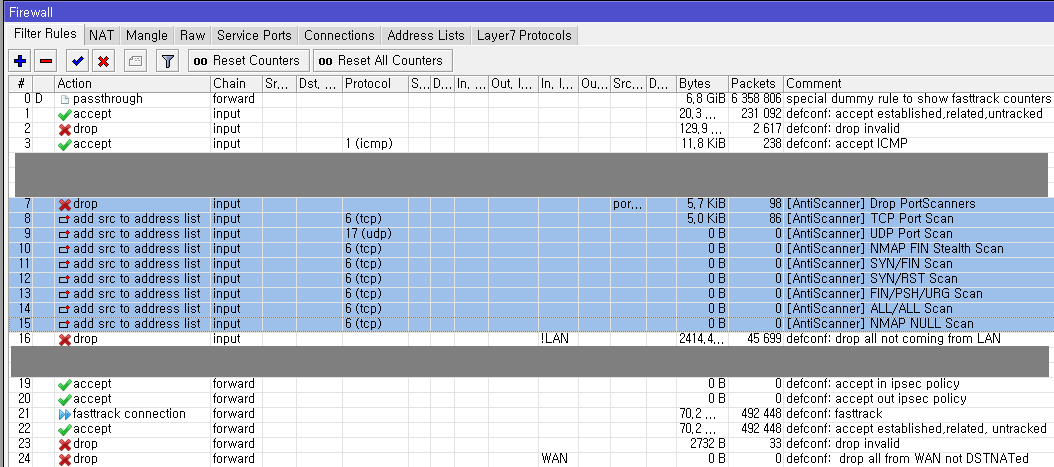

TCP 스캐너 차단 룰 :

/ip firewall filter

add action=drop chain=input comment="[AntiScanner] Drop PortScanners" src-address-list=port-scanners

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] TCP Port Scan" protocol=tcp psd=21,3s,3,1

더 필요하신 규칙이 있으면 아래 룰도 추가하세요~

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] UDP Port Scan" protocol=udp psd=21,3s,3,1

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] NMAP FIN Stealth Scan" protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] SYN/FIN Scan" protocol=tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] SYN/RST Scan" protocol=tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] FIN/PSH/URG Scan" protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] ALL/ALL Scan" protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg

add action=add-src-to-address-list address-list=port-scanners address-list-timeout=2w chain=input comment="[AntiScanner] NMAP NULL Scan" protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg

포트 스캔하다 걸리면 2주간 모든 접근을 막아버립니다 ㅋㅋ

psd=21,3s,3,1 이라는 옵션으로 포트 스캔을 감지하는데

각각의 값은 WeightThreshold, DelayThreshold, LowPortWeight, HighPortWeight 입니다.

포트에 접근할때 아이피별로 점수를 매기는데 WeightThreshold값(기본=21)이 넘으면 블랙리스트에 등록합니다.

0-1024의 특권포트를 스캔하면 LowPortWeight(기본=3) 만큼의 점수가 추가되고,

1024 이상의 비특권포트를 스캔하면 HighPortWeight(기본=1) 만큼의 점수가 추가됩니다.

점수는 DelayThreshold(기본=3초)간 유지됩니다.

예를 들어 3초안에 21, 22, 23, 25, 53, 80, 443, 8080 포트를 스캔하면 22만큼의 점수가 해당 ip에 부여되고

21이 넘었으므로 블랙리스트(port-scanners)에 2주간 등록됩니다.

@@ defconf: drop all not coming from LAN 규칙이 있다면(퀵셋) 그 위에 올려두셔야 합니다 @@

참고 :

https://wiki.mikrotik.com/wiki/Manual:IP/Firewall/Filter

https://wiki.mikrotik.com/wiki/Drop_port_scanners

+) IP reputation list 사용은 박건님이 올려두신 포스트 참고바랍니다.

https://www.2cpu.co.kr/network/2761

|

||||||||||||