오늘은 현재 구성중인 시스템에 대하여 남겨 봅니다.

예전부터 구상하고 있던 시스템으로

이번 인터넷 나야나 사건을 계기로 사용하는 서버 전체를 방화벽 밑단에 넣기로 하면서 다시 작업중인 구성입니다.

현재 구성은 Windows의 Hyper-v로 구성되어 있으나, VMware vSphere Hypervisor의 무료 가상화 솔루션인 ESXi로도 구성하여도 동일한 셋팅법입니다.

전제조건은 구형 서버들의 통합 마이그레이션으로

요즘 나오는 서버의 자원이 풍부해지다보니 남는 자원을 최대한 활용하지가 목적입니다.

1. 방화벽 구성

일단 랙에는 방화벽이 있어야 겠죠?

하드웨어 방화벽이 좋긴하나 문제는 년간 라이센스라는 장벽이 진입을 막습니다.

이 라이센스를 년간 단위로 연장을 하지 않는다면

룰셋이 업데이트 되지 않아서 방화벽이 현 실정에 맞는 패턴이 제공되지 않아

해커들의 공격으로부터 무의미한 장비가 되어 버립니다.

하지만 라이센스의 부담이 없는 소프트웨어 방화벽들도 있으며

저는 이중 IPS와 IDS가 지원되는 pfSense라는 솔루션을 활용하기로 합니다.

예전에는 Hyper-v에서는 소프트웨어 방화벽인 pfSense를 제대로 지원하지 못하여 랜카드가 제대로 인식 않되는 문제가 있었으며

글을 쓰는 현재의 버전인 2.3 버전부터는 문제없이 작동되기에

이를 올리기로 합니다.

참고로 현재 베타 테스트중인 2.4 버전의 경우는 UEFi세대인 Hyper-v 2세대도 지원한다고 합니다.

참고로 ESXi에서도 VM으로 구성된 pfSense의 사용이 가능합니다.

아직은 pfSense를 기본적으로 밖에는 사용법을 익히지 못한 관계로 다음번에 pfSense에 대한 테스트가 마무리 되는대로

사용법에 대하여 다시 정리해보도록 해보죠..^^

2. Hyper-V 셋팅을 위한 리얼머신 관리

가상화 머신의 상태인 리얼머신을 관리하기 위하여 리얼ip로 붙게 되면

하단에 있는 VM이 랜섬웨어에 걸릴 위험성이 있으므로, 사설 ip로 구성후 외부와의 접속을 하지 않습니다.

대신 pfSense를 통한 포트포워딩을 이용하여 외부에서의 관리가 가능하도록 설정하여 줍니다.

또한 현재 셋팅되는 머신이 HPE의 서버이다보니 ILO를 통한 백도어 구성도 동시에 해 둡니다.

https://www.hpe.com/kr/ko/servers/integrated-lights-out-ilo.html

(이는 만일의 경우 pfSense의 재구성 혹은 재설치를 대비하기 위한것으로 ILO의 SSH포트는 해커의 봇에 의하여 자동 서칭될수 있기에 막아줍니다.)

3. 리얼머신 관리

랙의 기존 리얼 머신들을 가상머신으로 넣어주기에는 현저히 모자른 디스크 공간을 접하게 됩니다.

이론 인하여 DAS 또는 NAS, SAN등을 이용하여 디스크 공간을 분리하여

추후 서버의 마이그레이션 및 HA구성, 백업등의 용이성을 높여 줍니다.

현재 저는 랙단위 압축은 아닌 관계로 이중화 구성이 아닌 1대의 서버에서 모든것을 구성중입니다.

이후 상위의 스위치와 서버 그리고 스토리지등의 일괄 괄리의 편의성을 높이고자 HPE OneView를 설치하여

모든 머신을 연결후 매니지먼트와 통합관리를 할수 있도록 구성합니다.

https://www.hpe.com/kr/ko/product-catalog/detail/pip.5410258.html

참고로 HPE OneView는 사설대역뿐 아닌 OneView머신이 인터넷이 된다면

공인IP에 물려 있는 장소를 불문한 원격지의 외부 서버들까지도 일괄 관리가 가능합니다.

참고로 본 프로그램은 IDC나 전산실등의 전체 서버실 구성에 대한 로드맵 및 매니지먼트 툴이며

기존 3-4천여 만원짜리의 프로그램과 비슷한 구성을 하고 있습니다.

4. 리얼 머신 및 방화벽, HPE 제품군의 매니지먼트를 관리하기 위한 통합 관리머신 구성

이 또한 외부로 노출이 되는 경우 리얼머신 자체의 위험이 생길수 있기에 사설ip로 구성됩니다.

참고로 이 머신이 셋팅되기 전까진 가급적 가상콘솔을 이용한 물리머신내에서의 직접 셋팅을 권장 드립니다.

그러므로 이 단계가 구성되기 전까지는 외부 인터넷은 끊어두시는것을 추천 드리고요.

이 관리머신은 이후 방화벽을 통하여 외부와 연결되게 설정하여 주고

저의 경우는

해당 관리머신의 사용은 웹브라우저를 통한 방화벽 및 리얼머신 관리등을 하기에 가볍게 리눅스로 설치해 줍니다...^^

이후 여러가지 외부에서의 접속 방법이 있겠지만 편의성?을 위하여 xrdp를 이용하여 윈도우환경의 클라이언트에서도

다른 프로그램의 설치없이 사용 가능하게 셋팅되어 있습니다.

5. Multi Router Traffic Grapher 서버 구성

방화벽은 패킷을 분석하는 용도의 머신이다보니 각 서버별 데이타량에 대한 분석이 어렵습니다.

물론 물리 스위치라면 스위치에서 SNMP를 받아서 포트별 MRTG를 찍어주면 되겠지만

가상 스위치와 포트가 별도 구성이 되어 있지 않는 공유 구성이기에

각 서버별 SNMP를 구성하여 패킷을 SNMP 패킷을 활용하여 MRTG 분석 서버에 보내 분석 처리토록 해 줍니다.

물론 이는 각 서비스(cpu, 메모리, 하드, 네트워크의 사용률 등) 별로도 분석이 가능합니다.

6. VM 설치

조금전까지는 매니지 먼트를 위한 작업을 진행하였고, 이제 본론이 시작되네요.

자신의 용도에 따른 VM들을 구성하여 주면 되고

각 VM의 설치 방법은 사용하시는 하이퍼바이저에 따라 약간씩 다르며, 설치 OS 이미지를 마운트 하고난 후에는

리얼머신의 설치 과정과 동일합니다.

이 부분의 캡처는 생략합니다.

7. 마치며.....

현재 저의 경우는

아직 방화벽 관련 부분 및 리얼 머신들간의 매니지먼트를 위한 HPE OneView의 테스트가 완료되지 않은 상태입니다.

프로그램이 버그등이 확인되지 않았으며

또한 프로그램에 대한 완벽한 설정등이 끝나지 않은 상태여서

일단 이번에는 소개하는 정도로만 이 글을 마칩니다.

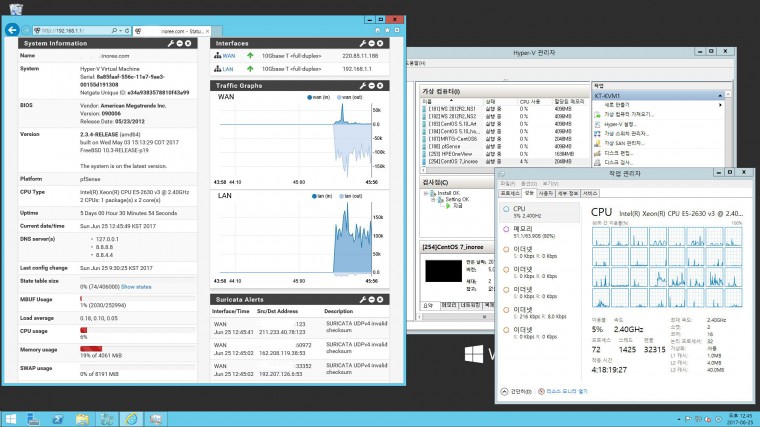

아래의 캡처는 현재 셋팅되어 테스트중인 저의 hypervisor이며

방화벽부터 모든 머신들은 1대의 서버에 VM으로 구성되어 있습니다....^^

PS. 서버를 사용함에 있어서 완벽 보안? 그런것은 없습니다.

그것은 모든 외부 서버스를 막아둔 클라이언트들에서나 가능하지 않을까 싶네요.

설정이 잘못된 서버, 사용자의 미숙으로 인한 내부망의 외부 연동등으로 인해서도 해킹이 될수 있으므로

아무리 완벽 하다고 생각되더라도 백업은 항상 오프라인으로도 해두시기 바라며 이글을 마칩니다.....^^

본글의 내용은 제가 운영중인 네이버 까페 "서버매니아"에서도 확인 가능합니다....^^

그리고 HP 서버 제품군만 통합 관리가 가능한 플랫폼인지?

Hyper-V도 열심히 사용해 봐야 하는데.. 직관적(?)이지 않은 구성 탓에 손 대기가 힘드네요.

저는 역시 VMware가 좋은 듯 합니다. 소규모라면 가격도 비싸지 않고,, 아마도 윈도 서버보다 저렴할 것 같습니다.

현재 3.0

개발중인 버전은 3.1이고요.

서로 통신되는 규약이 같아야지만 사용 가능하다보니

스위치류에서는cisco 제품까지는 연동된다고는 하며

다른 제품류은 HPE 라인 한정이며

HPE OneView는 HPE의 하이퍼컨버지드 사업의 일환입니다.

https://www.hpe.com/kr/ko/integrated-systems/hyper-converged.html

단순 매니지드가 아닌 머신의 전원 인가부터 하드웨어의 원격 재컴픽까지도 가능한

어지보면 무서운 플그램이기도 하고요.

(클릭 한두번에 원격지의 스토리지의 데이타를 날릴수도 있습니다....^^;;)

물론 이로인하여 장애 발생시

다른 원격지에 남는 자원이 있다면, 새로운 셋팅을 바로 구성하여 서비스의 이전 및 증설도 가능하고요.

근데... HPE OneView ADV 라이센스는 위 기능을 쓰기에 한가격 하네요..^^;;

가상 시스템의 오케스트레이션이 가능한 것으로 보이는데, vOrchestration 혹은 OpenStack과 호환이 된다면 재미있는 물건이 될 듯 합니다. 아니면 오케스트레이터들을 대체하는 솔루션이 되거나..

역시 대형 벤더들이 작정하고 개발에 들어가면 무섭네요.. 오픈소스 커뮤니티들은 꿈도 못 꿀 개발 속도..

pfsense 사용법도 기대하고 있겠습니다.