http에서 중간자공격(MITM) 막으려면 dnscrpyt 사용하면 될까요?

+질문 수정

접속하는 사이트가 HTTP로 구성되어 있어서 유저 측에서 보완을 하고자 합니다.

HTTP는 평문이기에 MITM가 가능하여 많은 위협이 도사리고 있습니다.

접속하는 사이트가 아직 HTTPS로의 전환이 완전히 되지 않았는데요.

(로그인 창에서만 HTTPS 적용 등)

HTTP site에서 MITM을 최대한 막으려면 어떤 방법이 있을까요? (사이트 관리자 측면이 아닌 이용자 측면에서.)

HTTP 정보 습득 예시) https://kimtruth.github.io/2020/02/29/Big-K-is-watching-you/

+추가 질문

ISP의 투명프록시가 HTTP Response 자체를 변조하는 MITM를 가하는데 벗어날 방법으론 어떤 방법이 있을까요?

IDC에 위치한 서버에 VPN 경유서버를 설치하면 핑문제는 해결되는데

대역폭, 트래픽 비용 증가등의 부수적인 문제가 발생해서요.

더 좋은 방법이 없을까요?

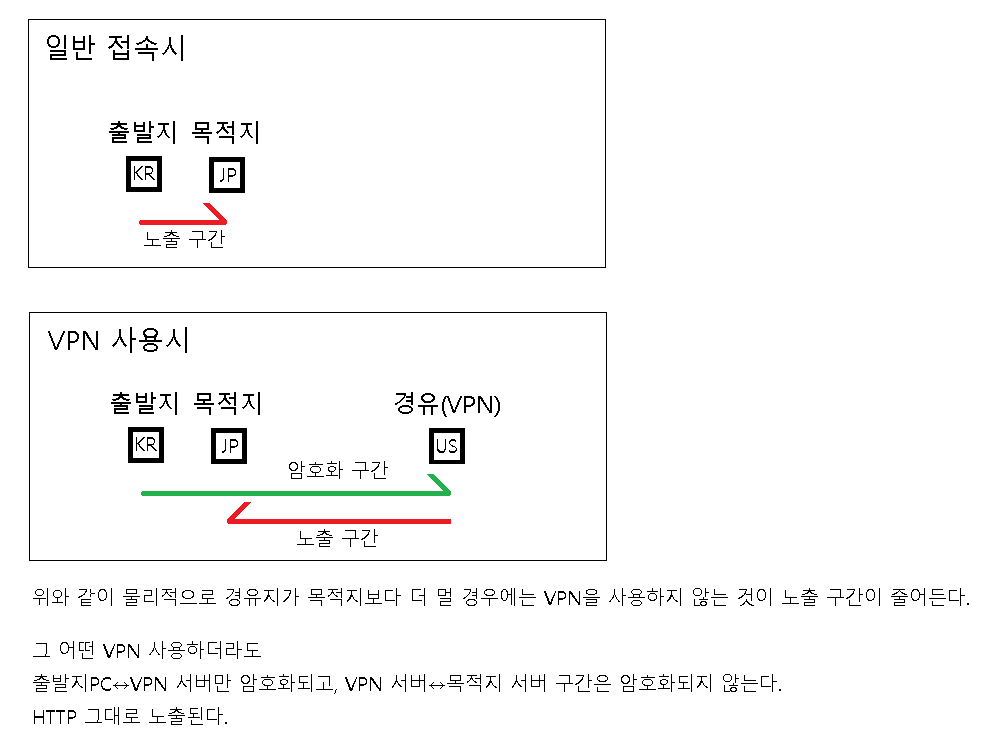

사용자PC와 프록시서버 or VPN서버 사이의 구간만 보안이고 VPN에서 원격지 구간은 그대로 무방비 인 것으로 알고 있습니다.

비밀번호가 전송되는 로그인은 https를 제공해서 암호화되지만

로그인을 증명하는 쿠키는 평문으로 전송되기 때문에 세션 탈취는 가능성이 있습니다.

http그대로 노출되는건 이용자 측에서는 보완할 방법 없습니다

보내는건 뭐 ISP가 잘 전달해줄거라고 믿고 ^^

받는것도 ISP가 잘 전달해줄거라고 믿습니다 ^^

공개된?? 세션쿠키를 재사용하지 못하게

로그아웃 잘하기 입니다

HTTP Response 자체를 변조하는 MITM이면 서버를 검증할 방법이 없는 HTTP에서는 검증하기가 쉽지 않을 것 같습니다.