CentOS7 Firewall 사용법

http://ehostidc.co.kr/colocation/colocation.php (420)http://ehostidc.co.kr/cscenter/consulting.php (391)

1. firewalld 설치 확인 및 설치 방법

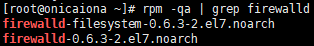

(1). firewalld 설치 확인

# rpm -qa | grep firewalld

(2). 설치가 되어 있지 않다면 설치 진행

# yum install -y firewalld

2. firewalld 시작 및 중지, 시작 등록, 정책 확인 방법

(1). firewalld 시작

# systemctl start firewalld

(주의사항)

데몬을 시작하면 22번 포트(SSH) 와 dhcpv6-client 만 허용되므로 서비스 중인

포트가 있다면 3번(firewalld 포트 및 IP 허용, 차단, 삭제, 설정 적용 방법) 명령으로 포트 허용한 후, 위 명령어 입력해야 합니다.

(2). firewalld 중지

# systemctl stop firewalld

(3). 서버 부팅 시 firewalld 데몬 자동 시작 설정

# systemctl enable firewalld

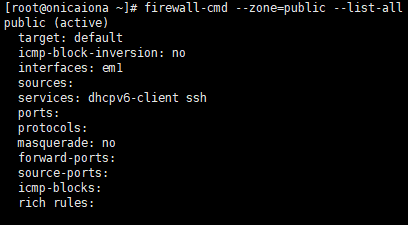

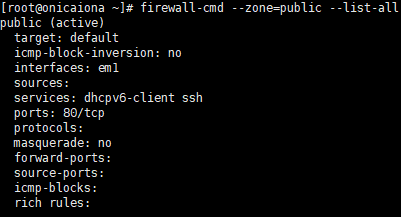

(4). firewalld 설정 정보 확인

# firewall-cmd --zone=public --list-all

// vi 를 통해 /etc/firewalld/zones/public.xml 접속 후, 정책 확인도 가능합니다.

3. firewalld 포트 및 IP 허용, 차단, 삭제, 설정 적용 방법

(1). 특정 포트 허용 방법

# firewall-cmd --permanent --zone=public --add-port=포트번호/tcp

(포트번호에 원하는 서비스 포트번호로 입력, UDP의 경우에 tcp를 udp로 변경)

(2). 모든 서비스에 대해 특정 IP 허용 방법

# firewall-cmd --permanent --add-source=IP주소

(3). 특정 포트에 대해 특정 IP주소 허용

# firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="IP주소" port protocol="tcp" port="포트번호" accept"

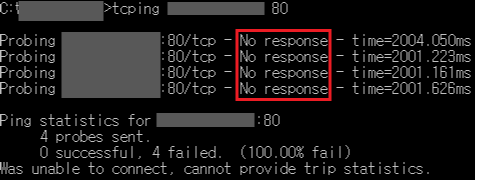

-입력 전

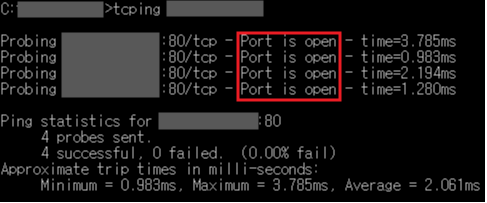

-입력 후

(4). 특정 IP 차단 방법

# firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="IP주소" drop"

(5). 특정 포트에 대해 특정 IP주소 차단

# firewall-cmd --permanent --add-rich-rule="rule family="ipv4" source address="IP주소"port protocol="tcp" port="포트번호" drop"

(6). 정책 삭제 방법

# firewall-cmd --permanent --remove-port=포트번호/tcp

(포트번호 및 tcp의 경우, 등록되어 있는 설정대로 입력)

(7). firewall 설정 적용 방법

# firewall-cmd –reload

(주의사항)

설정 변경 후에 reload 하지 않을 경우, 적용되지 않습니다.

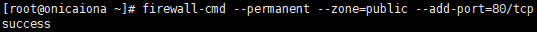

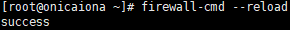

(예시) HTTP(TCP 80) 포트 허용.

# firewall-cmd --permanent --zone=public --add-port=80/tcp

# firewall-cmd –reload

# firewall-cmd --zone=public --list-all //방화벽 설정 확인

|

||||||||||||