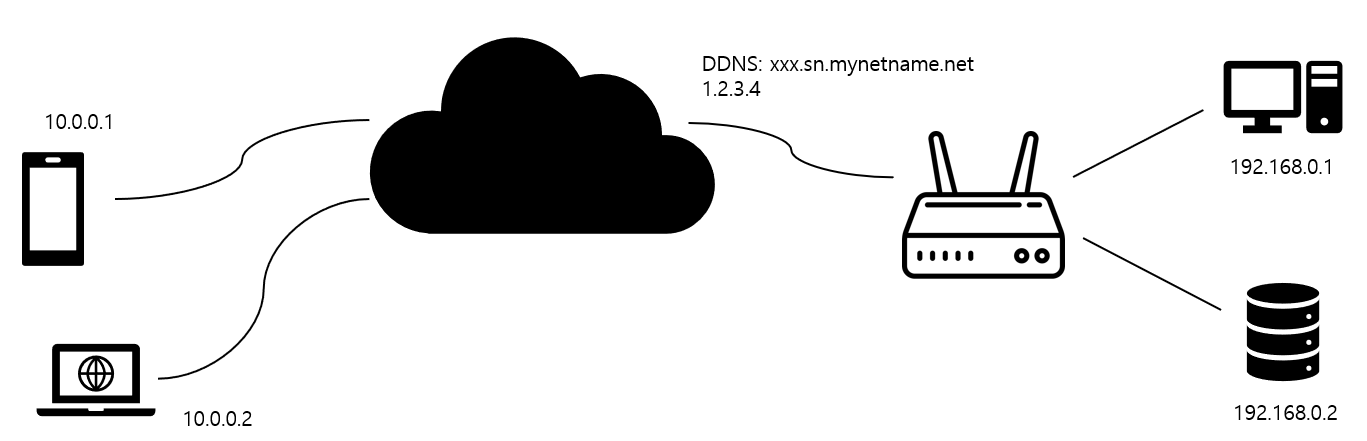

간단하게 그림 그렸는데요.

미크로틱 외부IP는 DDNS로 유동ip를 사용하는 일반가정이고,

내부망은 192.168.0.1/24, VPN이 연결되면 10.0.0.1/24로 환경을 구성하였습니다. (아래 그림)

설정은 유튜브 MikroTik 채널의 "MikroTik IPSec ike2 VPN server: easy step-by-step guide"를 보고 설정하였습니다.

유튜브 보고 아래와 같이 firewall filter와 nat 설정을 따라 했을때, VPN 연결 후 인터넷은 되는데 내부망 PC 접근은 안되더라구요.

/ip firewall filter add chain=input src-address=10.0.0.0/24 ipsec-policy=in,ipsec action=accept comment="Allow ALL incoming traffic from 10.0.0.0/24 to this routerOS"

/ip firewall filter add chain=forward src-address=10.0.0.0/24 dst-address=192.168.0.0/24 ipsec-policy=in,ipsec action=accept comment="Allow ALL forward traffic from 10.0.0.0/24 to local network"

/ip firewall filter add chain=forward src-address=10.0.0.0/24 dst-address=0.0.0.0/0 ipsec-policy=in,ipsec action=accept comment="Allow ALLforward traffic from 10.0.0.0/24 to ANY network"

/ip firewall nat add place-before=0 chain=srcnat src-address=10.0.0.0/24 out-interface-list=WAN ipsec-policy=out,none action=masquerade

그래서 nat 설정의 out-interface-list=WAN을 빼고 out-interface=bridge로 아래와 같이 잡아 주었더니 문제가 해결되더군요.

/ip firewall nat add place-before=0 chain=srcnat src-address=10.0.0.0/24 out-interface=bridge ipsec-policy=out,none action=masquerade

그런데 다시 생각해보니, 위 WAN으로 나가는 설정은 그대로 두고

추가로 action이 masquerade가 아닌 src-nat 에 to-address 설정을 넣는게 맞는건가라는 생각이 들더라구요.

대충 아래와 같은...?!!

/ip firewall nat add chain=srcnat src-address=10.0.0.0/24 dst-address=192.168.0.0/24 ipsec-policy=out,none action=src-nat to-address=10.0.0.254

ip firewall nat 설정을 어떻게 하는 것이 맞나요?

아직 ikev2 연결후, 해결해야 되는 문제가 몇가지 더 있지만 우선 방화벽 nat 설정 여부를 확인하고 싶어 질문드립니다.

여담으로...

ikev2 vpn을 하는 이유는 예전에 쓰던 l2tp 설정을 다 날려서 새로 설정해야 되었고,

위의 링크의 유튜브 앞쪽에서 말하듯이 ikev2 가 security가 매우 강력하며, 빠르다는 소개에 선택하였습니다.

물론 lt2p 패스워드로 쓸때는 외부에서 자꾸 접속 시도 문제가 있기도 해서 인증서 기반의 ikev2 ipsec를 선택한 것도 있습니다.

iphone, macbook, windows arm(노트북) 정도에서 VPN 연결 및 사용 까지는 되었지만...

아직 24분 rekey 시 연결이 끊기는 문제가 ㅠㅠ

이것도 해결하려고 시간 날때마다 찾아보고 있고, 새 마음으로 새롭게 하려고 오늘 hw encryption을 풀로 지원하는 새 mikrotik 장비를 주문 넣었습니다.

현재 사용하는 장비는 RB493G 라는 라우터보드 이거든요 ;;;

오늘 저녁에 적용해서 시험해봐야 겠네요.

좋은정보 감사합니다.

20분으로 수정하고 지금 테스트 중인데, 16분, 32분에 rekey 하고 spi 갱신 되고 계속 잘되네요.

이게 mac 최신 os 버그였다니... 3주 넘게 삽질하고 있었네요.

...

추가

...

48분 rekey에서 또 중단되네요. 24 배수 rekey면 실패하는 건지...

lifetime 바꿔가면서 시험해봐야겠네요. ^^

…

추가

…

설정한 시간보다 4분-4분30초 전에 rekey가 발생하네요.

그리고 시간 바꾸면서 몇번 해봤는데 23분으로 설정시 2시간까지도 문제 없이 되네요.

개인적으로 2시간 이상씩 연속으로 사용하는 일은 없어서 우선 이정도에서 마무리 해야겠네요.

VPN 서비스 회사에도 이젠 거의 지원하지 않는 것으로

음... 우선, 전 아래 이유 때문에 그냥 쓰려구요.

1. ios, windows 에서 따로 앱 설치 없이 연결할 수 있고-

2. 인증서 방식이라, 인증서만 탈취 안당하면 안전한 것 같고-

3. 이미 설정을 다해서 다른 것으로 넘어가기도 귀찮기도 하고- (<- 이게 제일 큰 이유인듯 ;;; )